Voor het beveiligen van je VPS kun je gratis gebruik maken van de VPS-Firewall in het controlepaneel.

Wanneer je de VPS-firewall inschakelt, wordt op basis van het operating system van je VPS de meestgebruikte poorten automatisch geopend. Uiteraard ben je vrij deze default poorten te sluiten als je die niet gebruikt.

In dit artikel lichten wij nader toe hoe de VPS-Firewall werkt en welke poorten er automatisch geopend worden per besturingssysteem.

- De firewall staat al het verkeer toe als er geen regels zijn ingesteld (geen regels = allow all). Maak je minimaal één regel aan dan worden alle andere poorten geblokkeerd.

- Er kunnen maximaal 50 regels worden toegevoegd.

- Bij het klonen van een VPS neemt de gekloonde VPS automatisch alle VPS-Firewall instellingen over van de oorspronkelijke VPS.

- Bij het terugplaatsen van een back-up, of snapshot op dezelfde VPS, behoud je de VPS-Firewall instellingen van de VPS zoals ze op dat moment zijn; niet zoals ze waren ten tijde van de back-up of snapshot.

- Bij het terugplaatsen van een snapshot op een andere VPS, wordt de firewall-configuratie van de andere VPS behouden.

- De firewall blokkeert TCP / UDP poorten en houdt geen ICMP-verkeer tegen.

- Bij het overdragen van een VPS aan een ander TransIP-account (handover), worden de VPS-firewall instellingen automatisch overgedragen.

- De VPS-Firewall maakt gebruik van Iptables op de hypervisor die jouw VPS host.

De VPS-Firewall inschakelen

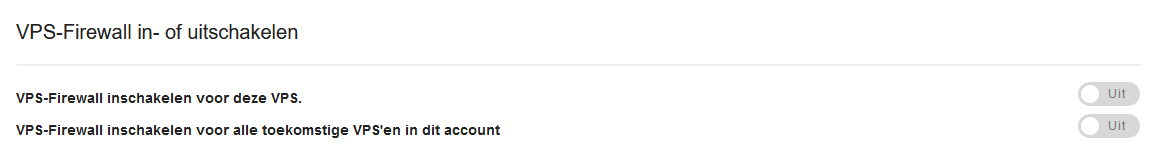

Standaard is de VPS-Firewall uitgeschakeld, maar vanuit het controlepaneel schakel je hem eenvoudig in voor één VPS en / of al je toekomstige VPS'en (i.e. nieuwe VPS'en én herinstallaties van bestaande VPS'en).

Stap 1

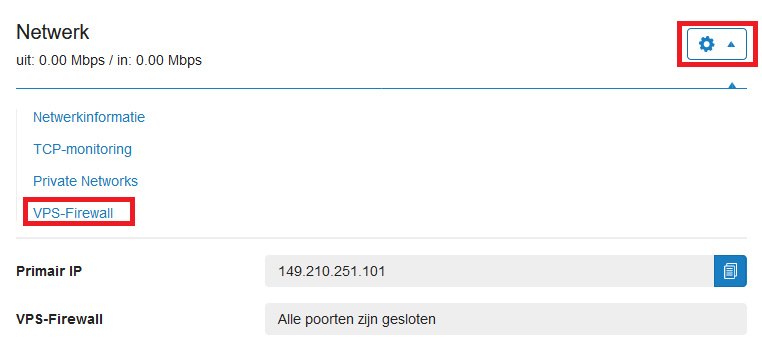

Log in op je controlepaneel en navigeer naar de betreffende VPS.

Stap 2

Klik op het tandwiel achter 'Netwerk' (direct onder de VPS-console) en klik op 'VPS-Firewall'.

Stap 3

Schakel de firewall in door achter 'VPS-Firewall inschakelen voor deze VPS' op de schakelaar 'Uit' te klikken.

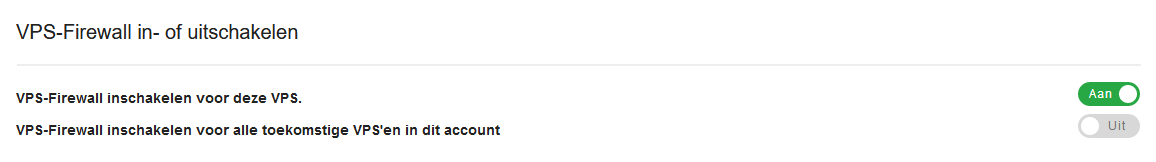

De meestgebruikte poorten worden dan automatisch geopend (binnen een minuut) en de schakelaar zal dan veranderen naar 'Aan'.

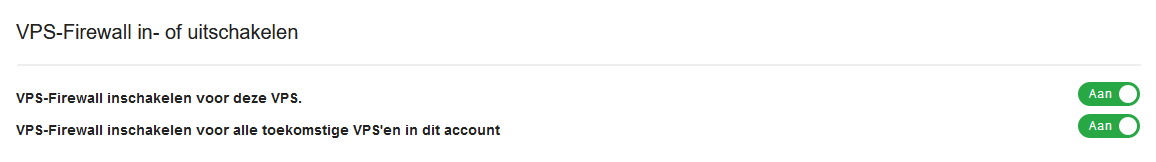

Je kunt hier ook de VPS-Firewall inschakelen voor alle toekomstige VPS'en, door de schakelaar achter 'VPS-Firewall inschakelen voor alle toekomstige VPS'en' op 'aan' te zetten.

De meestgebruikte poorten worden dan ook voor je toekomstige- en geherinstalleerde VPS'en automatisch open gezet.

Poorten openen

Je hebt alle vrijheid om zelf poorten te openen of te sluiten en kunt hiervoor maximaal 50 firewall-regels per VPS aanmaken.

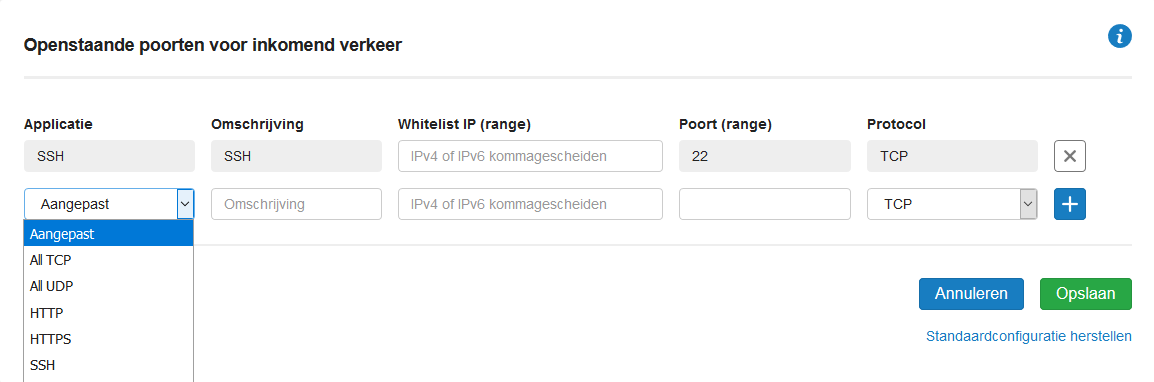

Voor het openen van poorten heb je twee opties: een voorgeconfigureerde regel gebruiken, of een eigen/custom regel aanmaken.

- Wil je een voorgeconfigureerde regel gebruiken? Klik dan op het drop down menu 'Aangepast' en selecteer de gewenste regel. Klik op 'Opslaan' om de regel toe te voegen.

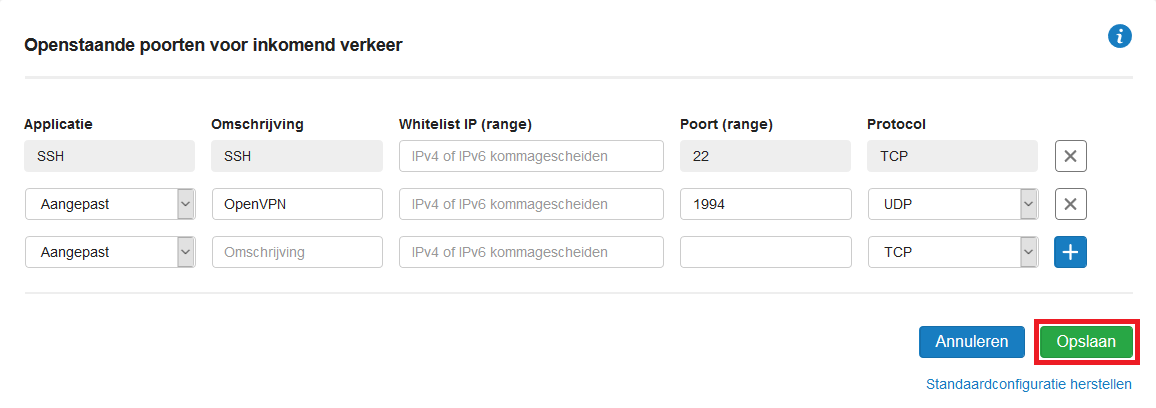

- Wil je een eigen firewall regel maken? Geef dan onder 'Omschrijving' de naam/omschrijving op, onder 'Whitelist IP (range)' optioneel IP's waarvoor de regel van toepassing is, onder 'Poort (range)' de poort(en) die je wilt openen en onder 'Protocol' of je de poort via TCP, UDP, of TCP & UDP bereikbaar wil maken.

De DirectAdmin, Plesk en cPanel default poorten onder 'Aangepast' schakelen enkel de poorten in die vereist zijn voor deze controlepanelen om de betreffende webinterface te kunnen tonen. Andere poorten, zoals mail, http(s), etc. zijn niet inbegrepen en moeten afzonderlijk ingeschakeld worden.

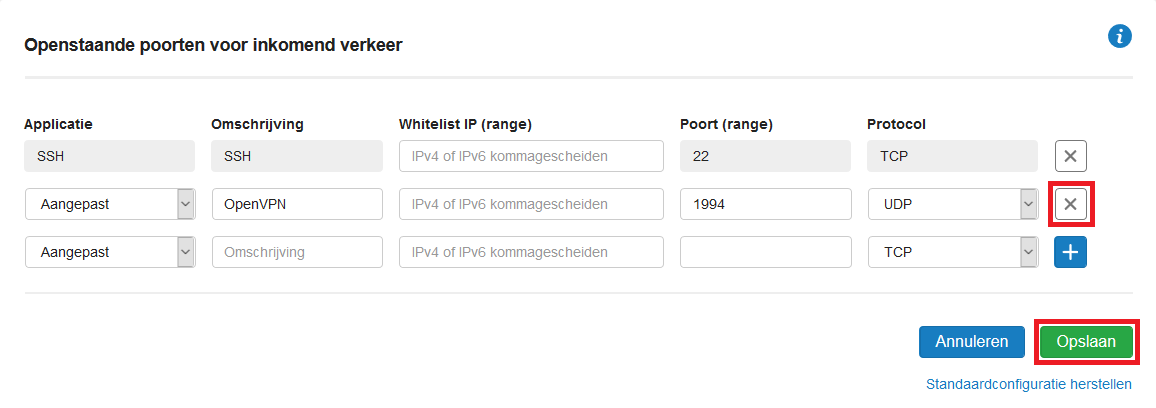

Poorten sluiten

Poorten sluit je eenvoudig door op het kruis achter een regel te klikken, gevolgd door 'Opslaan'.

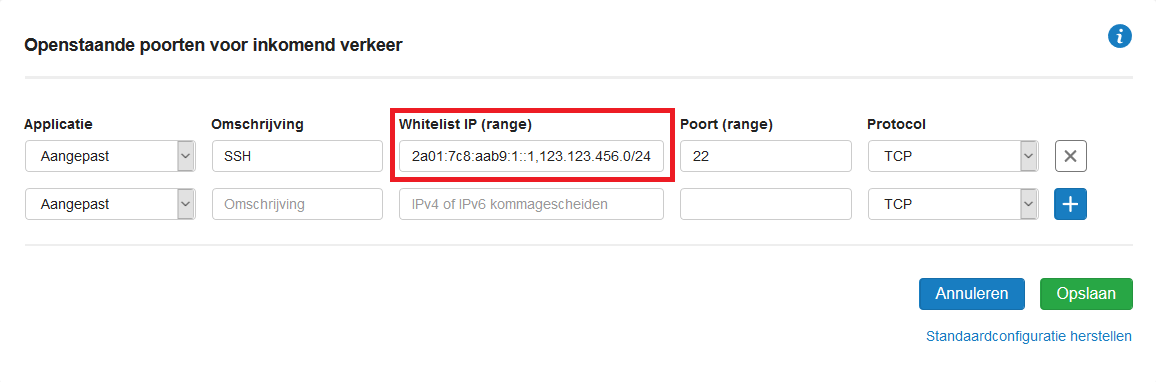

IP-adressen whitelisten

Je kunt met de VPS-firewall gebruik maken van whitelisting. Hiermee open je een poort(range) alleen voor specifieke IP-adressen.

Je whitelist IP-adressen / ranges door bij de betreffende firewall-regel onder 'Whitelist IP (range)' de gewenste IP-adressen of ranges toe te voegen. Je kunt per poort maximaal een combinatie van 20 IPv4- en/of IPv6-adressen whitelisten door ze te scheiden met komma's (e.g. 123.123.123.0, 123.123.234.0/24).

Default poorten per OS / controlepaneel

Na het inschakelen van de VPS-Firewall, worden op basis van je besturingssysteem automatisch de meestgebruikte poorten open gezet.

De standaardconfiguratie voor je OS kun je te allen tijde herstellen door onder 'Openstaande poorten voor inkomend verkeer' op 'Standaardconfiguratie herstellen' te klikken. Je krijgt daarna een bevestiging te zien, waarna de standaardconfiguratie automatisch hersteld en opgeslagen wordt.

In het onderstaande overzicht vind je per OS / controlepaneel een overzicht van de poorten die automatisch worden geopend bij het inschakelen van de VPS-Firewall. Tenzij anders vermeld gaat het in alle gevallen om TCP-poorten.

Veel voorkomende vragen

Kan ik logbestanden of statistieken inzien?

Op dit moment is het nog niet mogelijk om logbestanden of statistieken in te zien. Wij hebben deze vraag meegenomen als feature request voor een toekomstige update van de VPS-firewall, maar kunnen nog geen conrete datum geven wanneer dit geïmplementeerd zal worden.

Wordt intern verkeer van mijn privatenetwork / VPS ook tegengehouden?

Intern verkeer wordt niet tegengehouden en kan de VPS-firewall op dit moment niet voor ingezet worden.

Wordt verkeer van andere VPS'en binnen het TransIP netwerk over het publieke IP tegengehouden als ik de VPS-firewall gebruik?

Als je de VPS-firewall gebruikt en een poort blokkeert op je publieke IP-adres, dan is die geblokkeerd voor iedereen die probeert te verbinden met die poort; andere VPS'en binnen het TransIP netwerk kunnen dan dus ook niet met je VPS verbinden over de geblokkeerde poort.

FTP over TLS/SSL werkt niet meer

Dit komt meestal voor bij oudere installaties van controlepanelen zoals Plesk en wordt meestal veroorzaakt doordat de ingestelde passive port range niet overeen komt met de daadwerkelijke passive port range. Je kunt dit controleren in de passive port range configuratie van de gebruikte FTP-software, bijvoorbeeld in /etc/proftpd.d/55-passive-ports.conf

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.

Wil je dit artikel met andere gebruikers bespreken, laat dan vooral een bericht achter onder 'Reacties'.

De limiet van 20 IP adressen is erg onhandig. Cloudflare heeft bijvoorbeeld 15 ipv4 en 7 ipv6 adressen op het moment, waardoor het totaal boven de 20 uitkomt. Kan dit in ieder geval niet naar 25 verhoogd worden?