Dit is het tweede deel van onze Plesk Tutorial Series. Ben je een nieuwe VPS aan het inrichten, dan raden wij aan om bij deel 1 te beginnen.

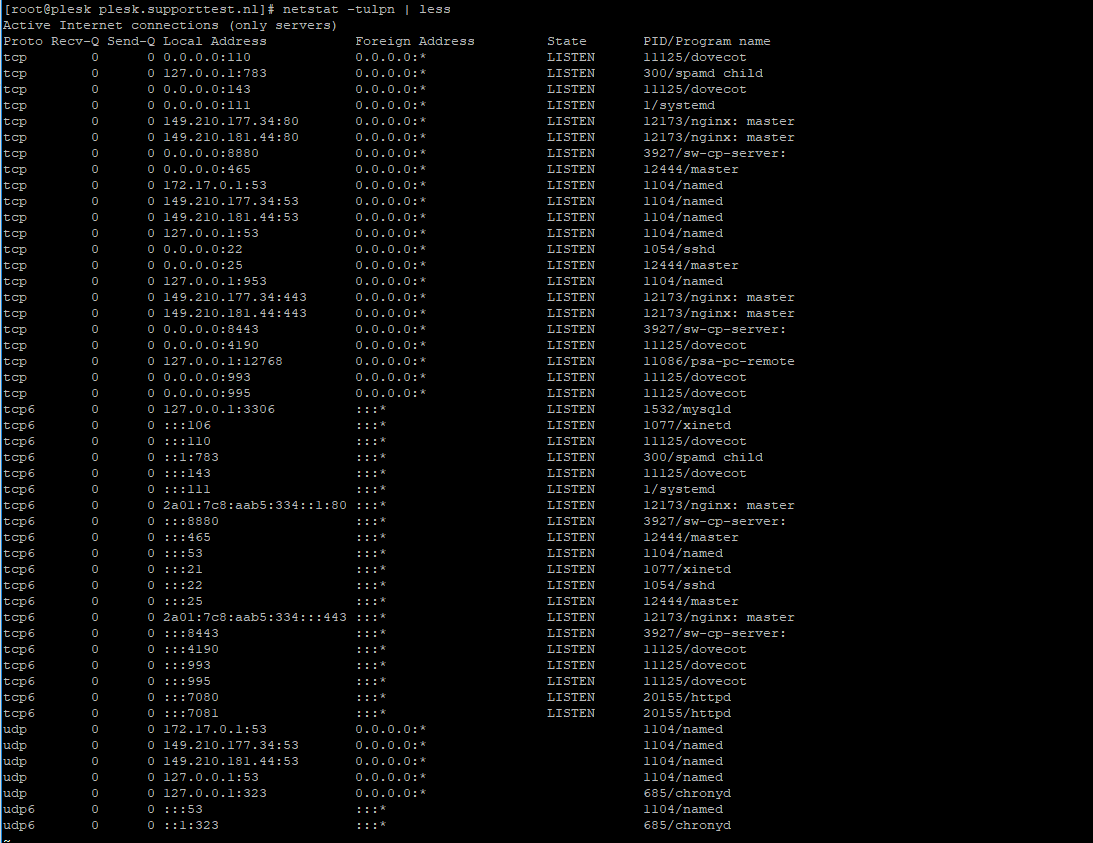

Geautomatiseerde bots scannen doorlopend IP's op kwetsbaarheden. Om te voorkomen dat hierdoor problemen op je VPS ontstaan, is de beveiliging van je VPS inrichten het eerste dat wij na de installatie doen.

Gezien het grote aantal IP's dat gebruikt wordt door bots kunnen wij niet alle aanvallende IP's in onze eigen firewall opnemen, noch krijgen wij melding van de pogingen tot het binnendringen op je VPS.

Beveiligingsmaatregelen

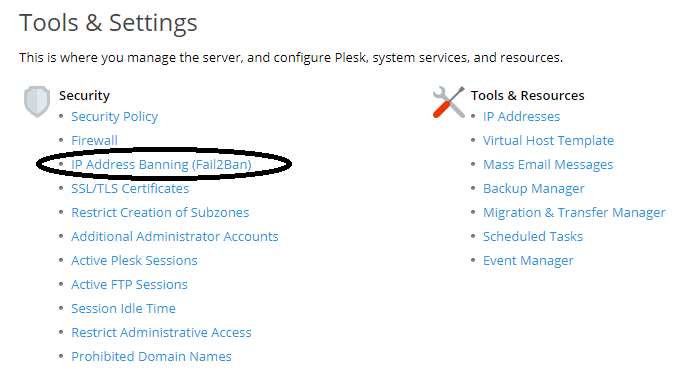

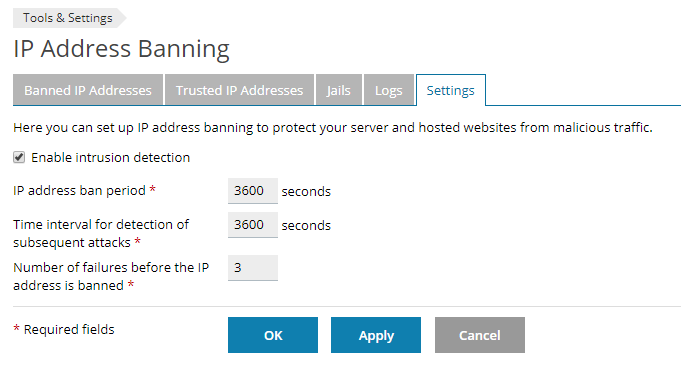

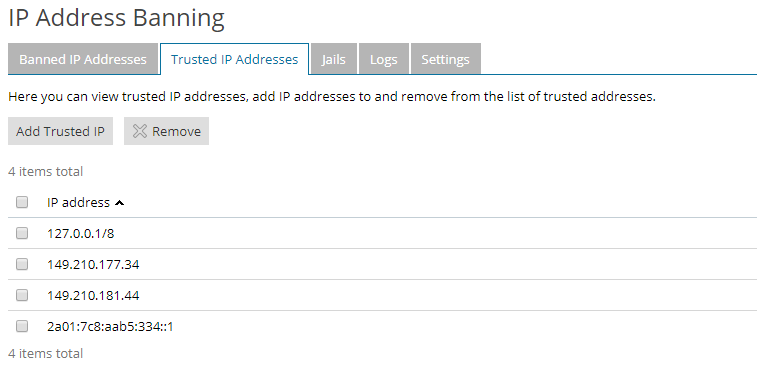

Om je VPS te beveiligen doorlopen wij de volgende stappen:

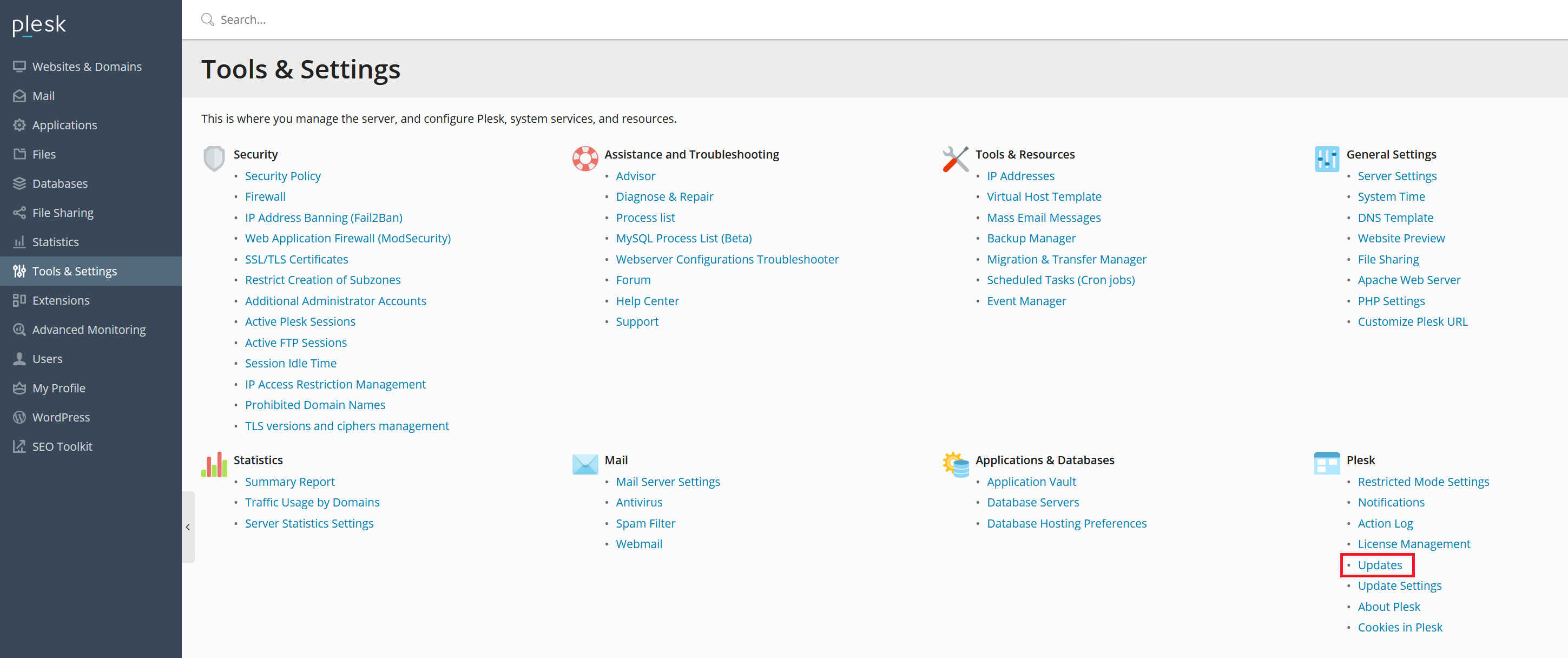

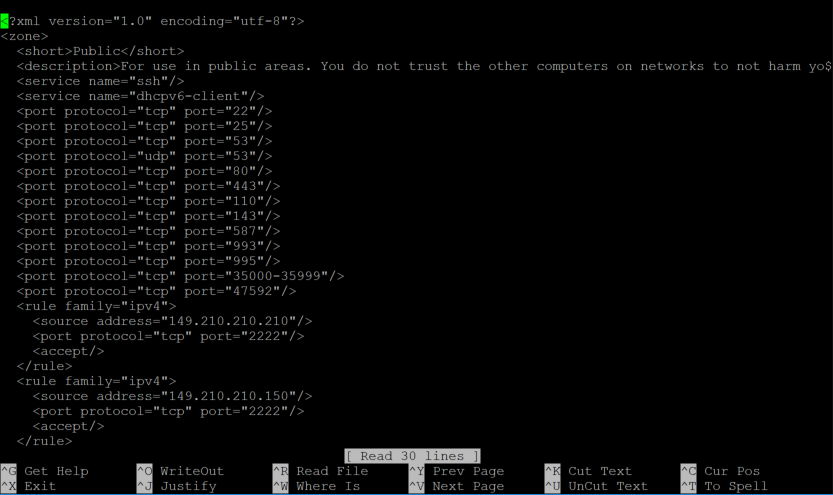

- Verander je SSH-poort

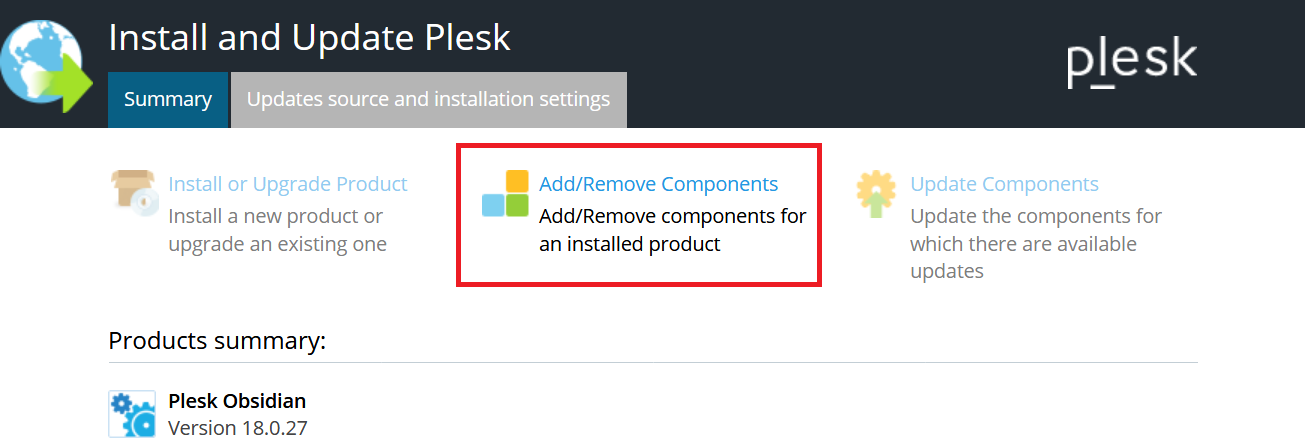

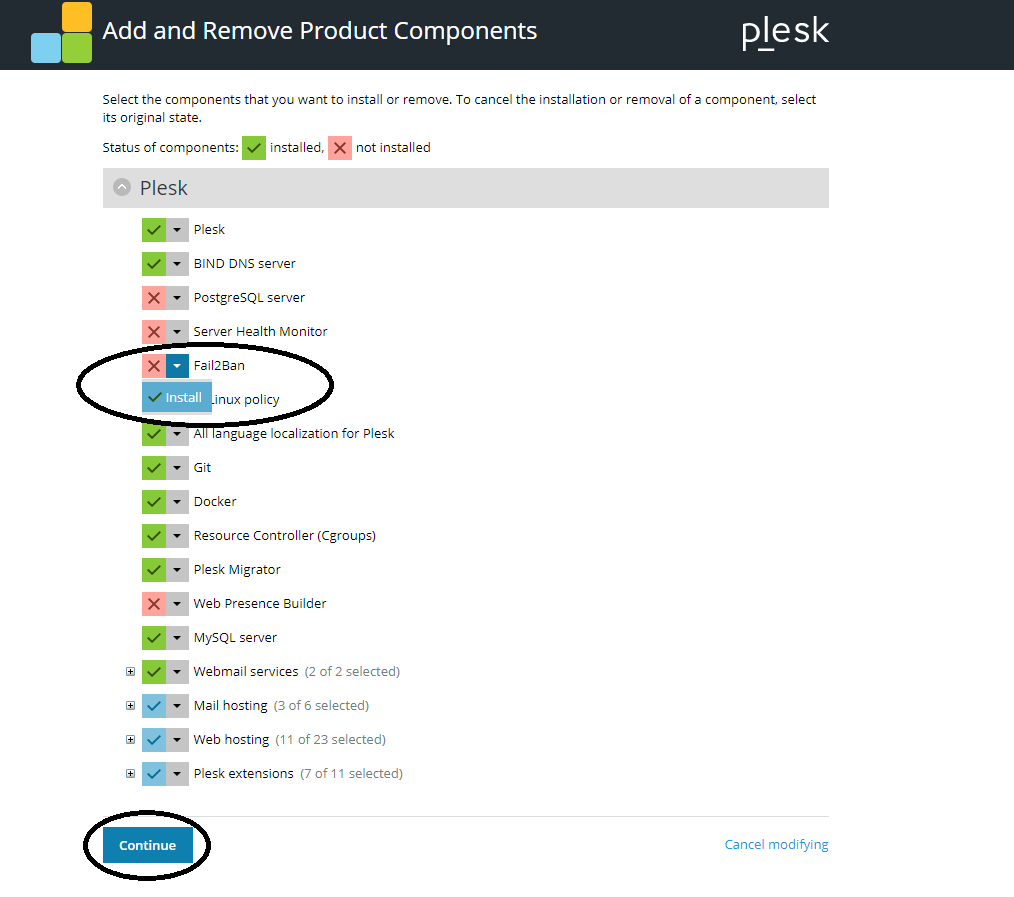

- Fail2Ban bruteforce beveiliging

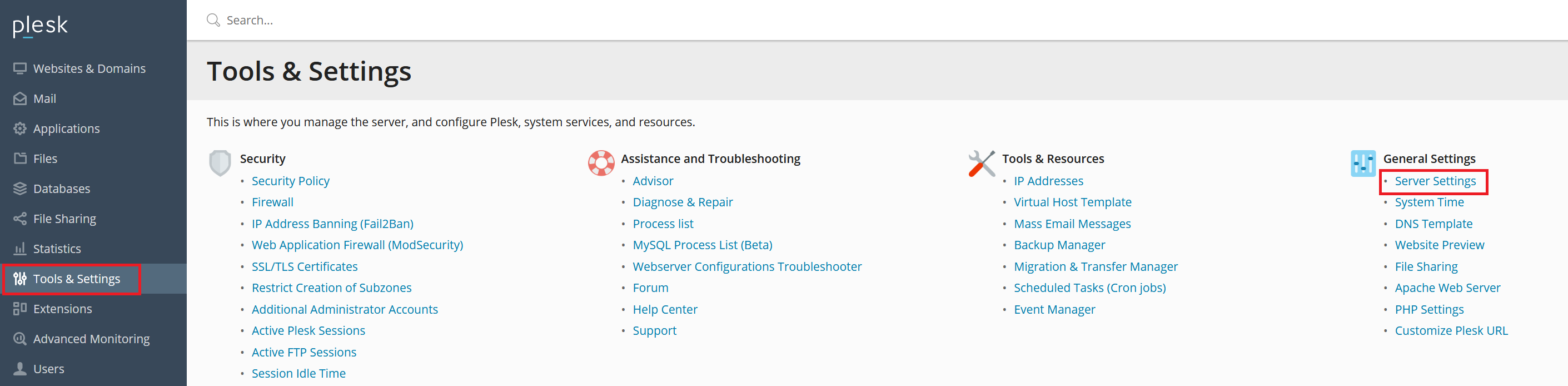

- Beperk de toegang tot Plesk tot specifieke IP's

- Anti-virus / malware beveiliging met ClamAV

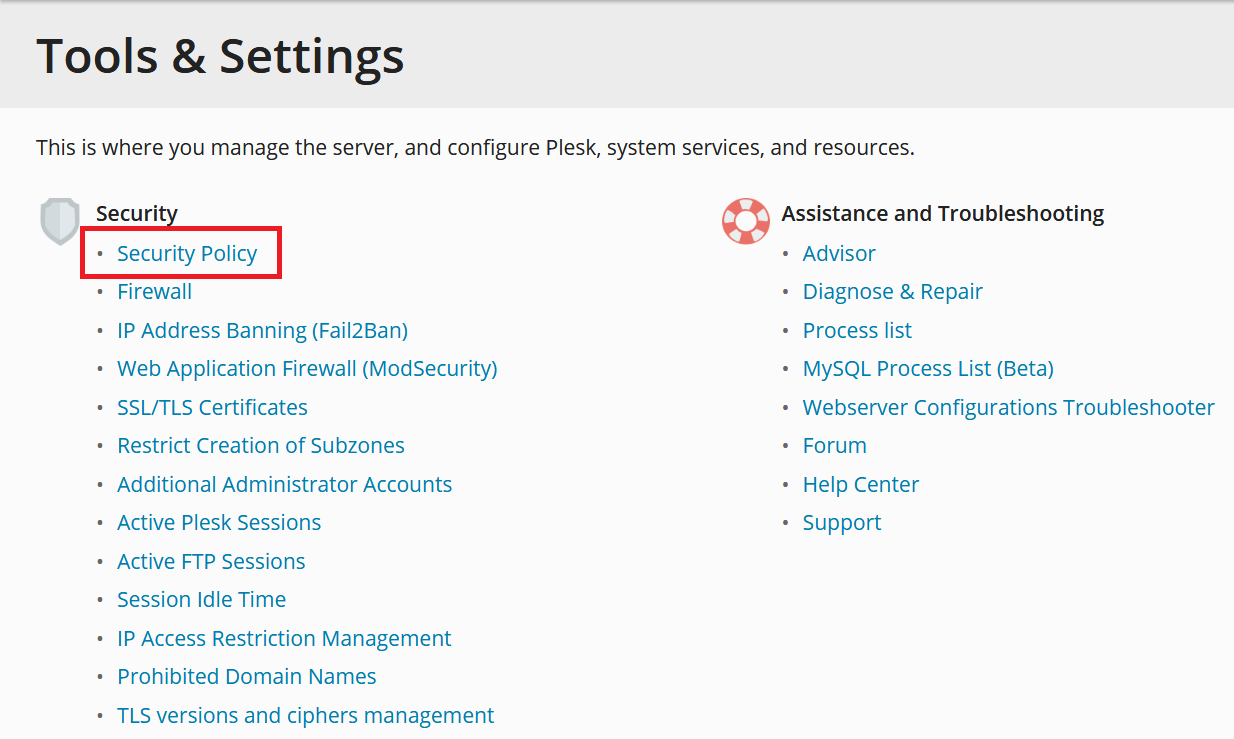

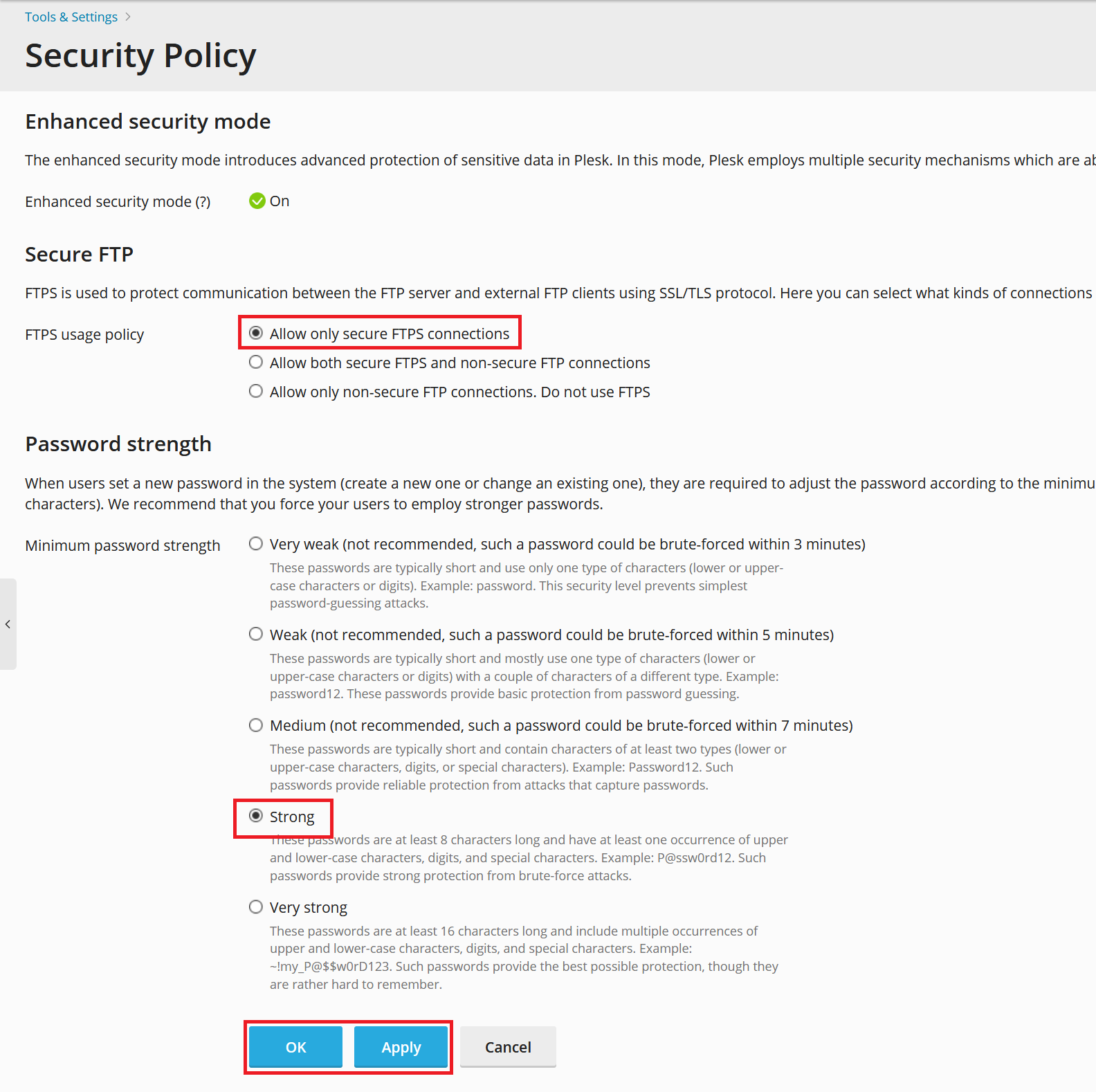

- Plesk Security Policy

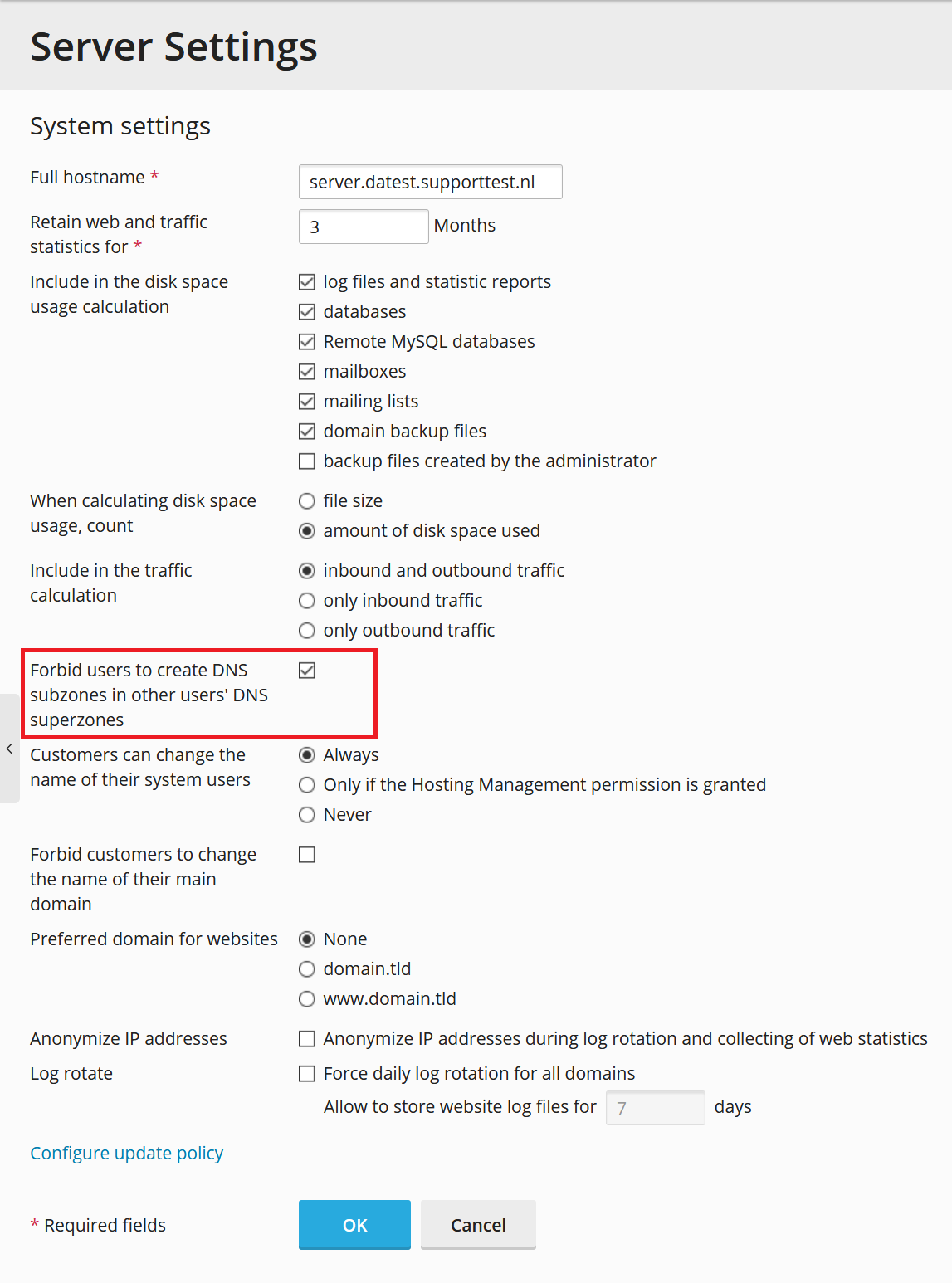

- Verbiedt gebruikers toegang tot elkaars DNS-zones

- Localhost & mail beveiligen met SSL

- Dit is relatief complexe materie. Gebruik je onderstaande stappen om een bestaande (i.p.v. nieuwe) VPS te beveiligen, maak dan altijd eerst een snapshot van je VPS voordat je de stappen hieronder uitvoert. Zo heb je altijd een snapshot om op terug te vallen als blijkt dat er door een wijziging een probleem ontstaat.

- Voer de stappen in dit artikel uit met sudo, of als root-user/gebruiker met root-rechten.

Je hebt met bovenstaande stappen een solide beveiliging van je VPS opgezet. Klik hier om verder te gaan naar Deel 3: Je VPS updaten.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' aan de onderzijde van deze pagina.

Wil je dit artikel met andere gebruikers bespreken, laat dan vooral een bericht achter onder 'Reacties'.

Je kunt hier de bovenstaande regels ongedaan maken door het stukje vanaf <rule tot en met </rule> te verwijderen en de volgende regel weer toe te voegen:

Je kunt hier de bovenstaande regels ongedaan maken door het stukje vanaf <rule tot en met </rule> te verwijderen en de volgende regel weer toe te voegen:

Vergeet na het aanpassen van de SSH-poort ook niet om de firewall aan te passen in het TransIP controlepaneel (Beheren > Netwerk > VPS-Firewall). Maak voor het nieuwe poortnummer een custom regel aan en klik op 'Opslaan'.

Het document noemt dit niet maar is wel nodig.

Ook moet je in Plesk voor ieder domein in het Web Hosting Access de 'Access to the server over SSH' op '/bin/bash (chrooted)' zetten, anders kun je niet via SFTP inloggen.