Een VPN-verbinding (Virtual Private Network) is een privénetwerk dat meerdere apparaten op afstand met elkaar verbindt via het internet. Verkeer over het VPN-netwerk wordt versleuteld verstuurd. Met een VPN-verbinding, voeg je een extra laag van beveiliging toe aan je (bedrijfs)netwerk. Zie voor een nadere toelichting over VPN-netwerken onze in-depth blogpost 'Wat is een VPN-verbinding?'.

In deze handleiding laten wij zien hoe je een VPN-server installeert in Windows Server 2019 en er verbinding mee maakt vanaf een andere computer, bijvoorbeeld je computer thuis.

Voor de stappen in deze handleiding is een SSL-certificaat via IIS nodig op je VPN-server. Hoe je een SSL-certificaat in Windows Server installeert wordt in deze handleiding uitgelegd.

Een VPN-server installeren

Stap 1

Verbind met je Windows Server via Remote Desktop of de VPS-console.

Stap 2

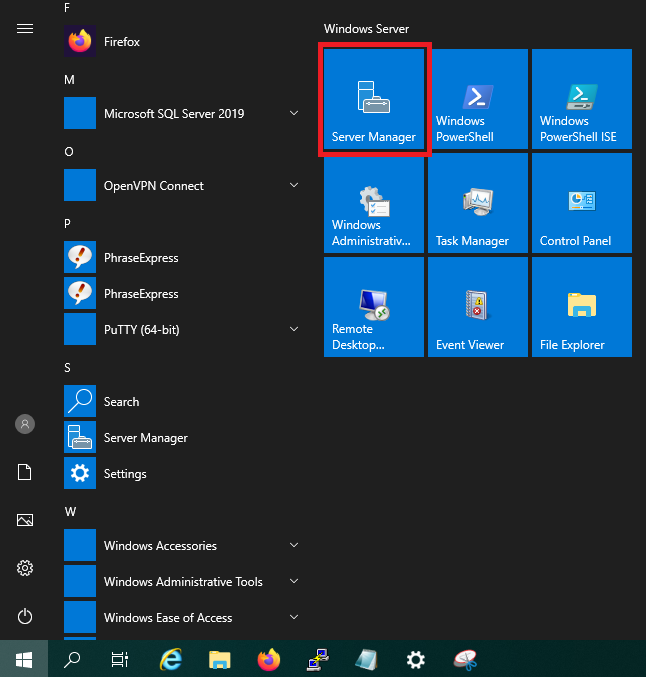

Open de 'Server Manager' via de Windows Start-knop > Server Manager.

Stap 3

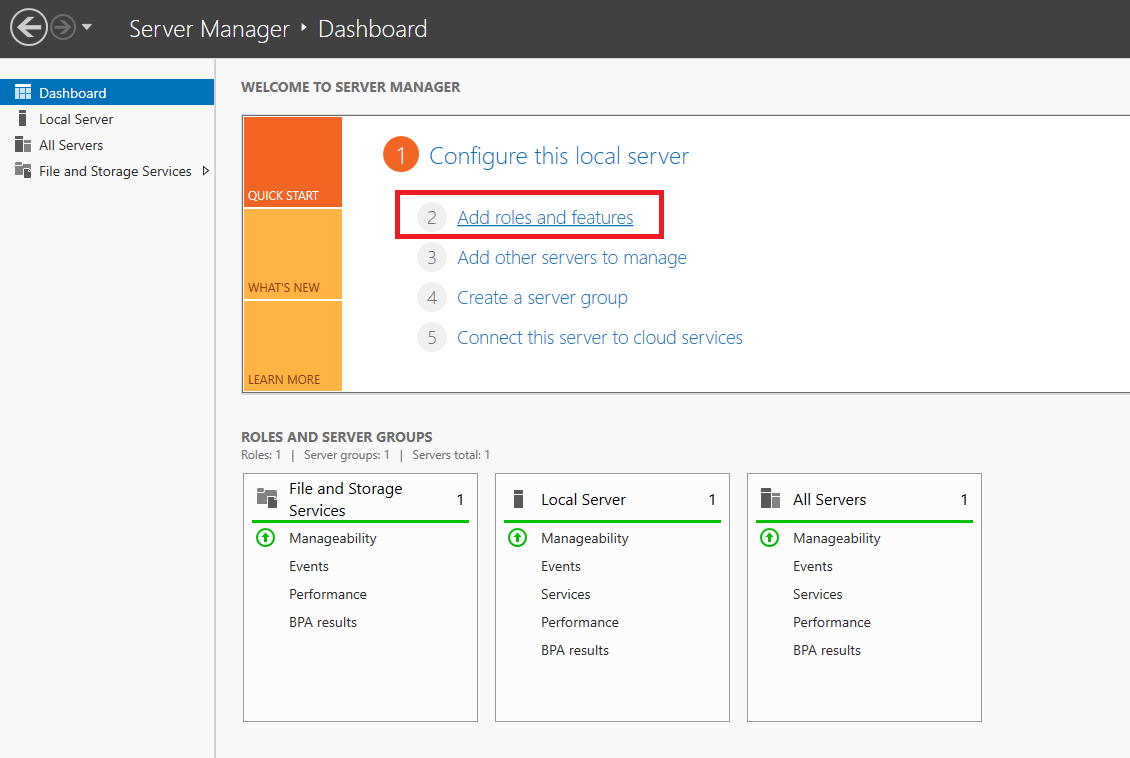

Klik op 'Add roles and features' in het dashboard van de Server Manager.

Stap 4

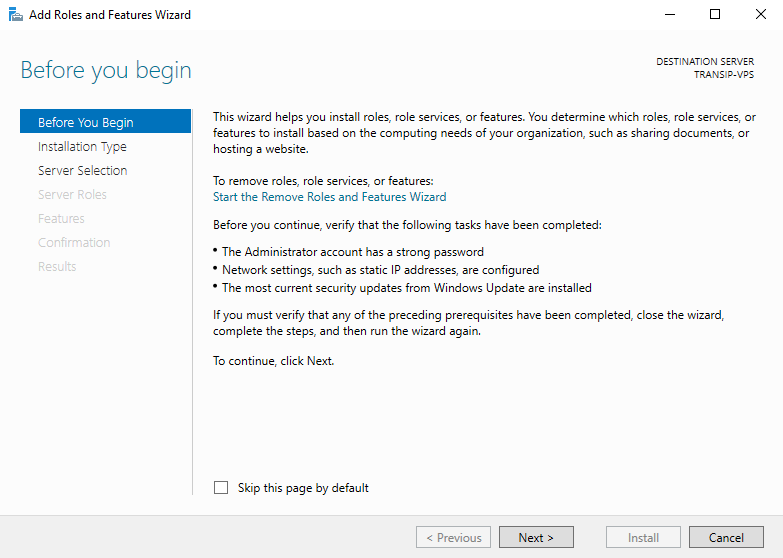

Je krijgt nu de 'Before You Begin' pagina te zien. Je kunt selecteren dat je deze pagina niet nogmaals ziet wanneer je in de toekomst roles & features toevoegt. Klik op 'Next' nadat je de punten onder 'before you continue' hebt doorgenomen.

Stap 5

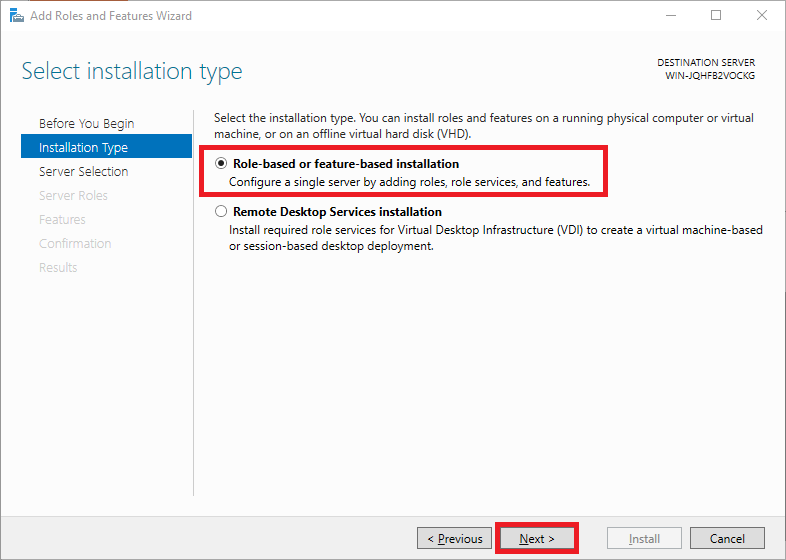

Onder 'Installation Type' kun je kiezen uit 'Role-based or feature-based' en 'Remote Desktop Services installation'. Kies voor 'Role-based or feature-based' en ga verder naar de volgende stap.

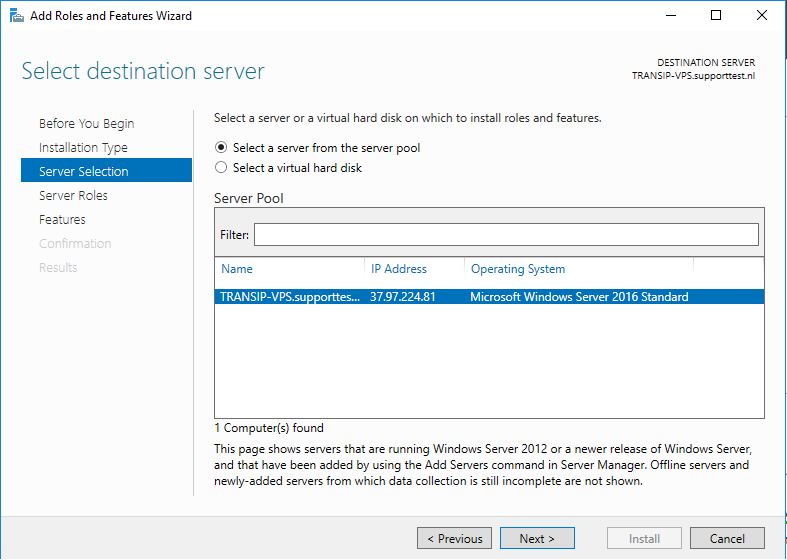

Stap 6

Selecteer de gewenste VPS waarop je de installatie wil uitvoeren. Gebruik je een Active Directory en zijn daar meerdere VPS'en in opgenomen, dan staan die in dit overzicht. Gebruik je geen Active Directory, dan zie je hier de VPS waarop je deze handleiding doorloopt.

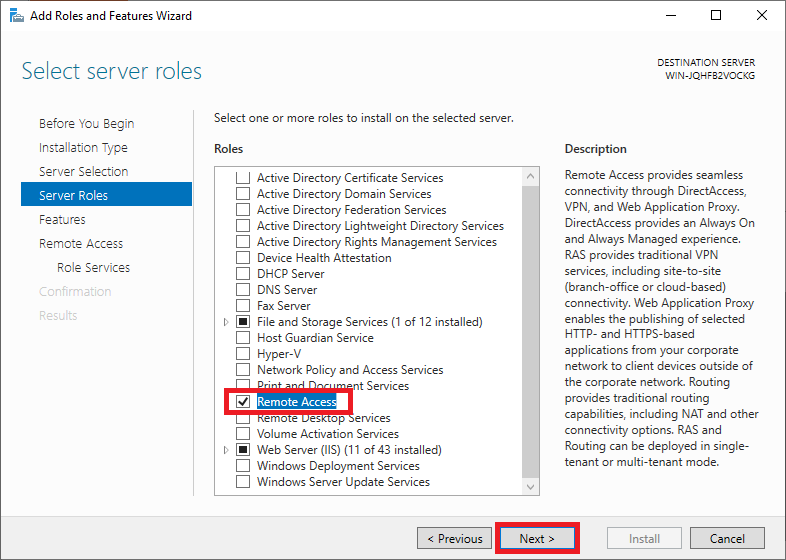

Stap 7

Op de volgende pagina kun je een 'Server Role' selecteren. Selecteer 'Remote Access' (o.a. verantwoordelijk voor VPN) en klik op 'Next'. Eventuele andere al aangevinkte opties hoef je niet aan te passen.

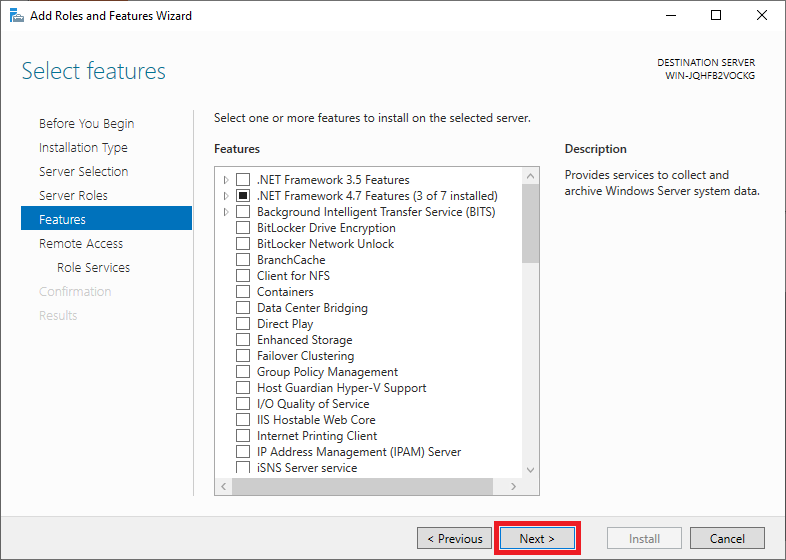

Stap 8

Je hoeft geen features te selecteren of aan te passen. Klik direct op 'Next' om verder te gaan.

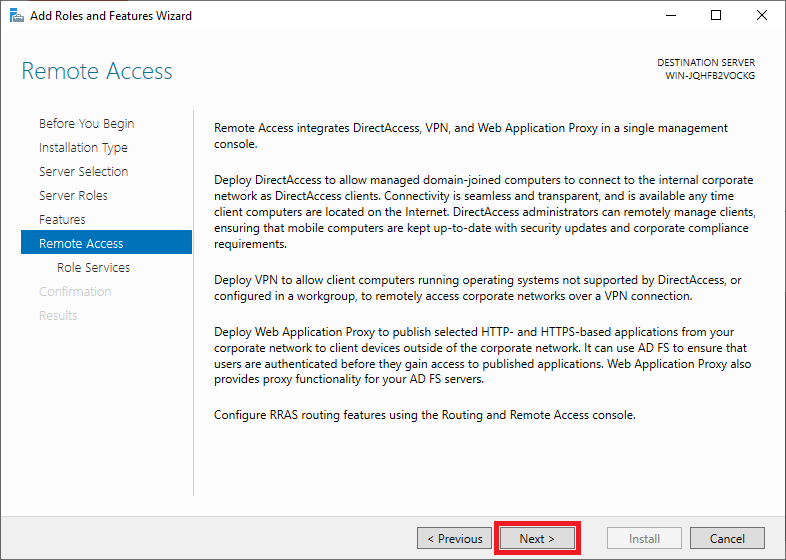

Stap 9

Je krijgt een omschrijving te zien van de Remote Access role. Klik op 'Next' om verder te gaan.

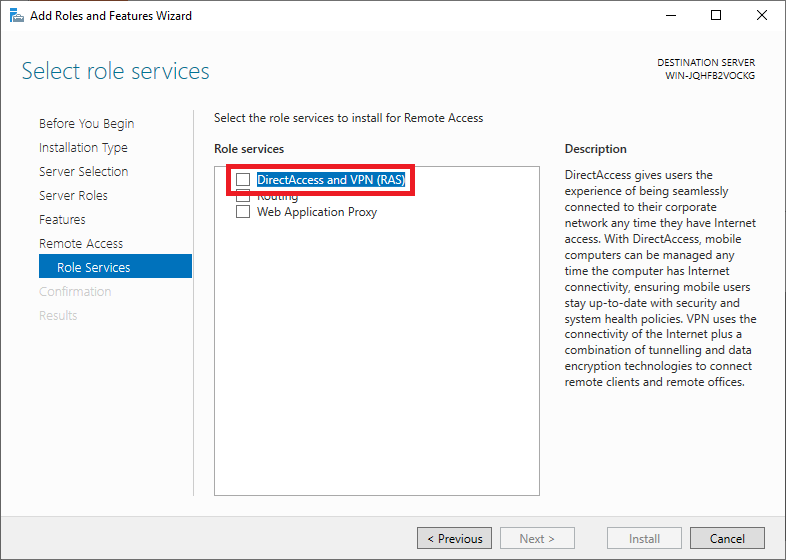

Stap 10

Vervolgens selecteer je de 'role services' van de Remote Access role die je wilt gebruiken. Klik hier op 'DirectAccess and VPN (RAS)'.

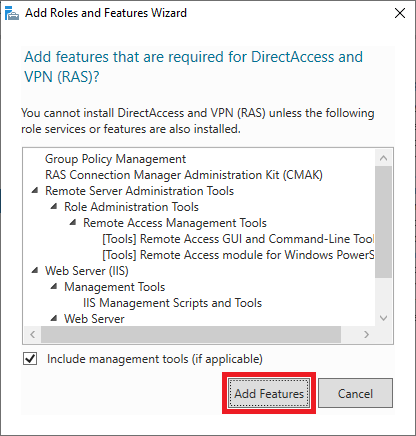

Je krijgt waarschijnlijk nu een pop-up te zien met een overzicht van role services en features die toegevoegd moeten worden om de DirectAccess and VPN (RAS) te kunnen gebruiken. Klik op 'Add Features' om deze automatisch te laten toevoegen.

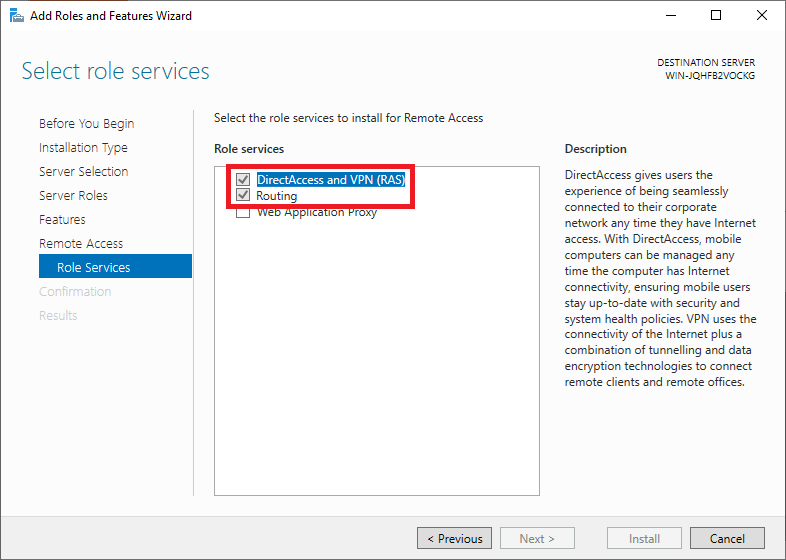

Hierna keer je terug in het 'Role Services'-scherm en is de optie 'DirectAccess and VPN (RAS)' aangevinkt. Vink daarnaast ook de optie 'Routing' aan en klik op 'Next' om door te gaan naar de volgende stap.

Stap 11

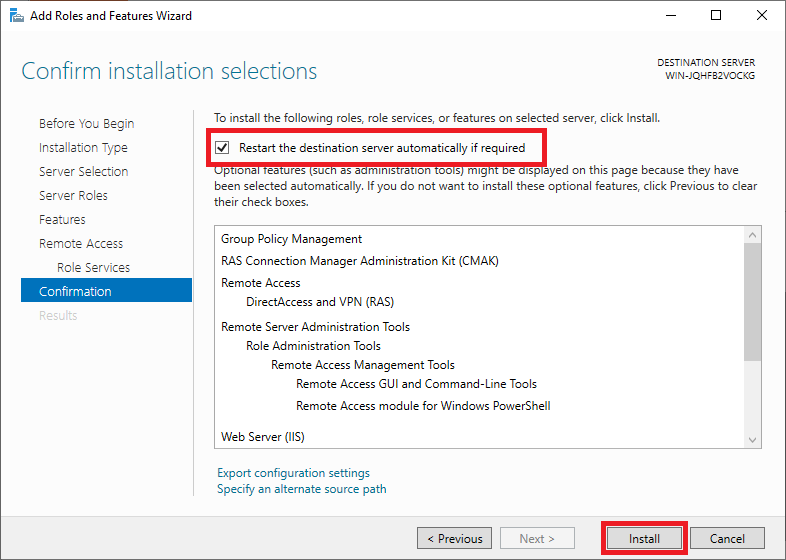

Voor de installatie gestart wordt, krijg je een bevestiging te zien van de opties die je in de vorige stappen hebt geselecteerd.

Vink 'Restart the destination server automatically if required' aan: het is altijd belangrijk (als een installatie het vereist) om je server te herstarten om een correcte werking van de role/feature te garanderen.

Klik tot slot op 'Install'. De installatie zelf duurt een paar minuten, dus pak gerust een kop koffie voor je doorgaat met de volgende stap.

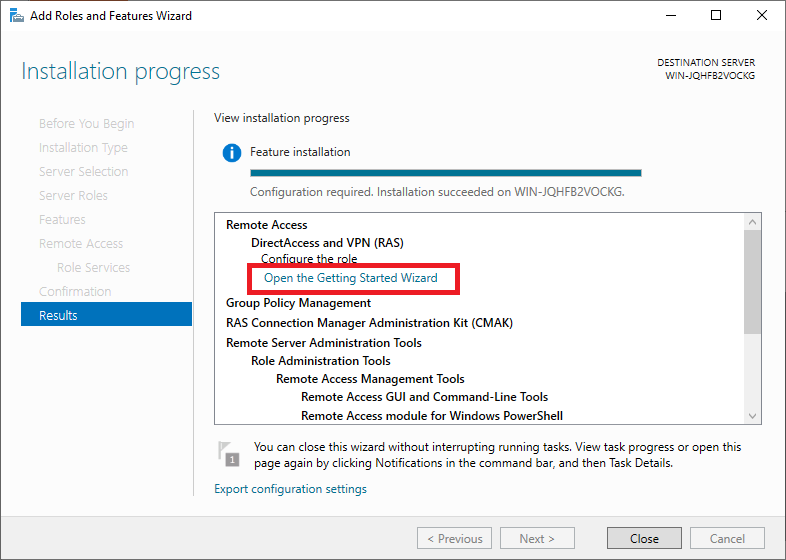

Stap 12

Sluit het bevestigingsscherm niet na de installatie, maar klik op 'Open the Getting Started Wizard'. Het kan een minuutje duren voor deze wordt geopend. Zo niet, klik dan in de Server Manager op 'Tools' > 'Remote Access Management'.

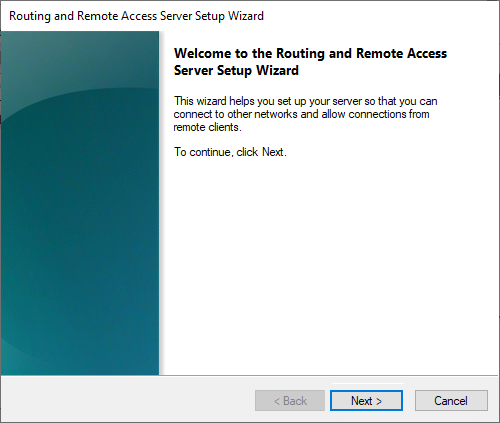

Stap 13

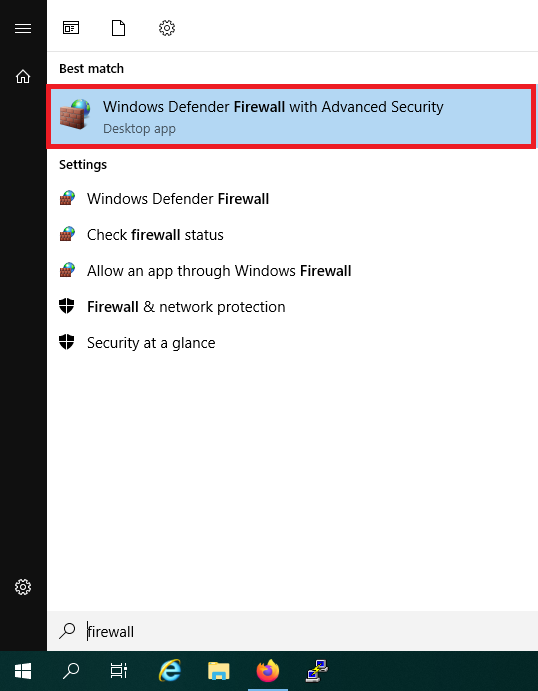

Je wordt gegroet door het scherm hieronder. Voor je met de wizard verder gaat, is het handig om eerst de benodigde poorten te openen in je firewall; anders krijg je na het doorlopen van deze wizard een foutmelding.

Sluit de wizard niet af en klik op de Windows Start-knop, type 'firewall' en klik op 'Windows Defender Firewall with Advanced Security' in de zoekresultaten.

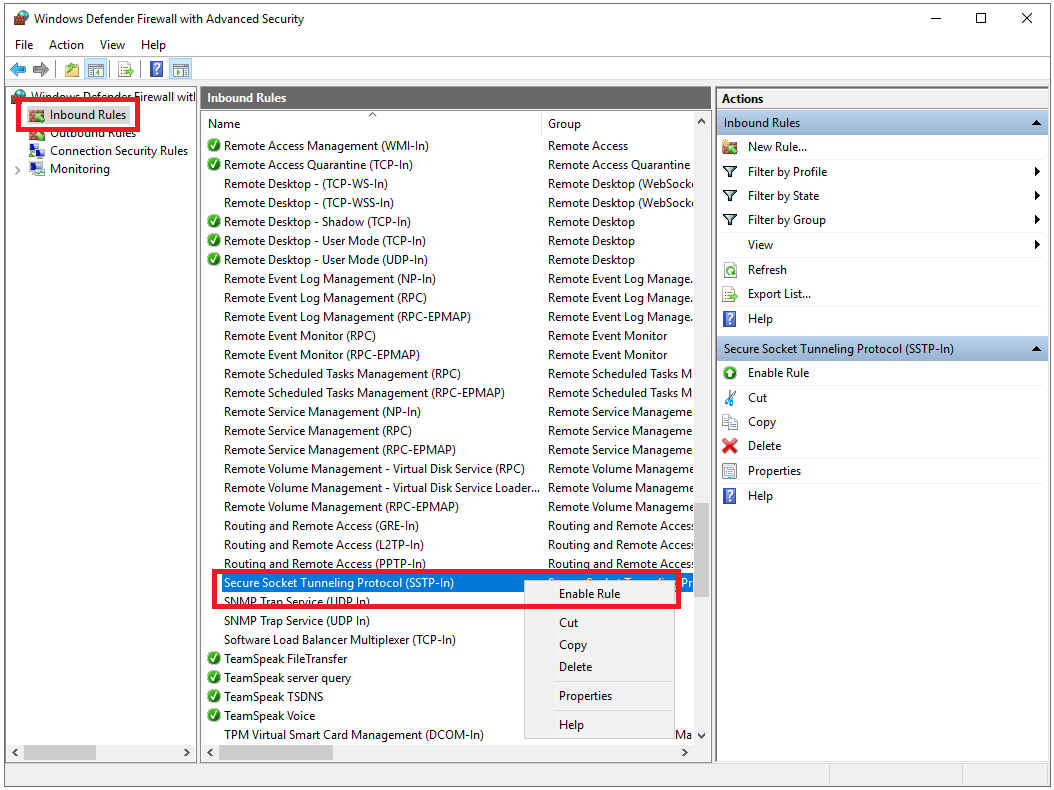

Stap 14

Klik op 'Inbound rules' en scroll naar onderen naar 'Secure Socket Tunneling Protocol (SSTP-in)'. Vermoedelijk staat deze regel al aan. Zo niet, klik dan met de rechtermuisknop op de regel en selecteer 'Enable Rule'.

Er zijn diverse protocollen die je kunt gebruiken voor een VPN-server. Voor deze handleiding kiezen wij voor het beste van alle werelden: een combinatie van veiligheid (256-bit encryptie), stabiliteit en snelheid. Het SSTP-protocol dat gebruik maakt van de HTTPS-poort 443 voldoet daar het beste aan, zie deze pagina voor meer informatie.

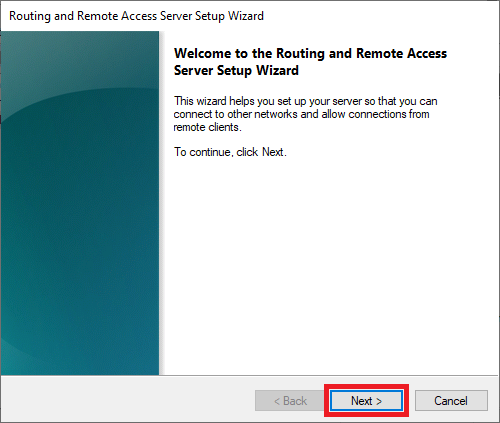

Stap 15

Sluit vervolgens Windows Defender Firewall with Advanced Security en ga terug naar de 'Remote Access Server Setup Wizard' en klik op 'Next'.

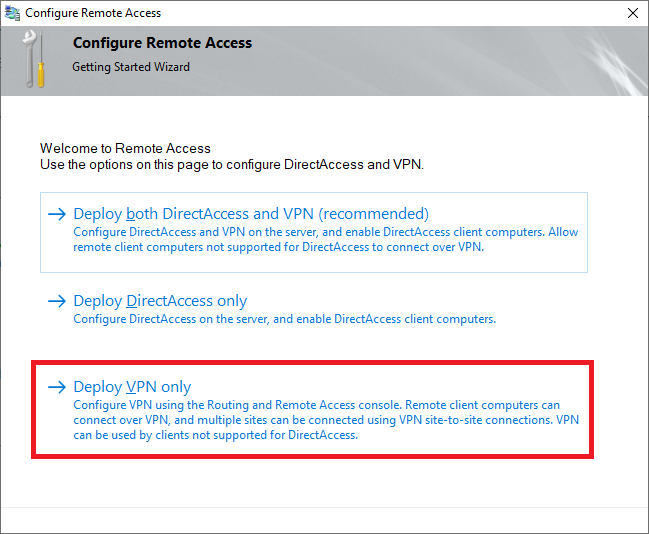

Stap 16

Klik op 'Deploy VPN only'.

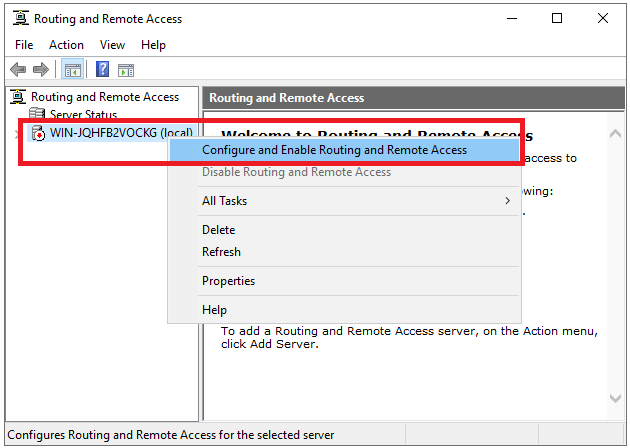

De 'Routing and Remote Access Management Console' opent nu. Klik met de rechtermuisknop op de naam van je VPS en klik op 'Configure and Enable Routing and Remote Access'.

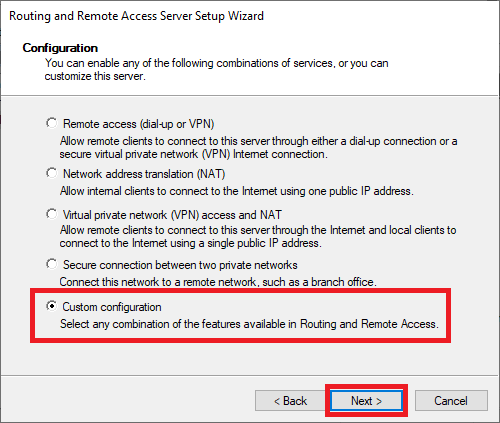

Stap 18

Klik in het Configuration-scherm op 'Custom configuration' > 'Next'. Je krijgt zo de optie specifiek een VPN-server te configureren in plaats van services erbij te installeren die je niet nodig hebt.

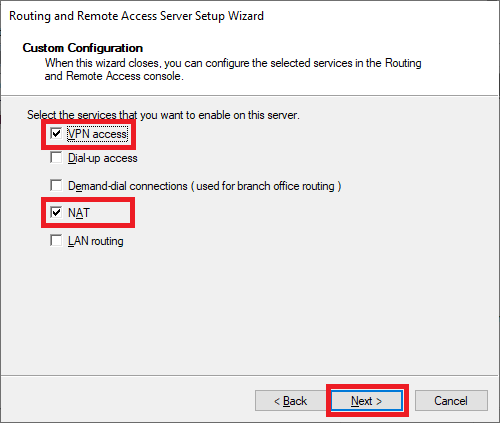

Stap 19

Selecteer 'VPN Access' en 'NAT' en klik op 'Next'.

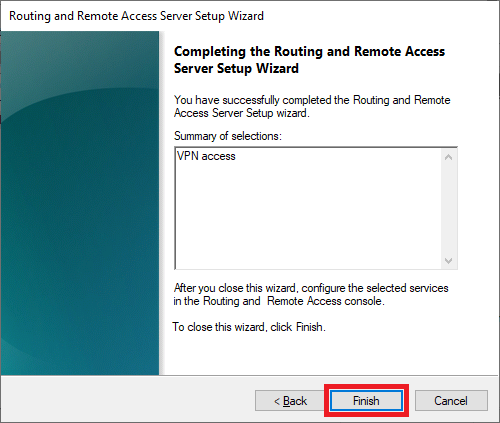

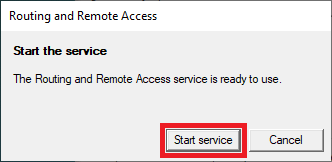

Stap 20

Dat brengt je bij het eind van de configuratie-wizard. Klik op 'Finish' om de configuratie af te ronden.

Tot slot krijg je de optie je VPN-server te starten. Klik hier op 'Start service'.

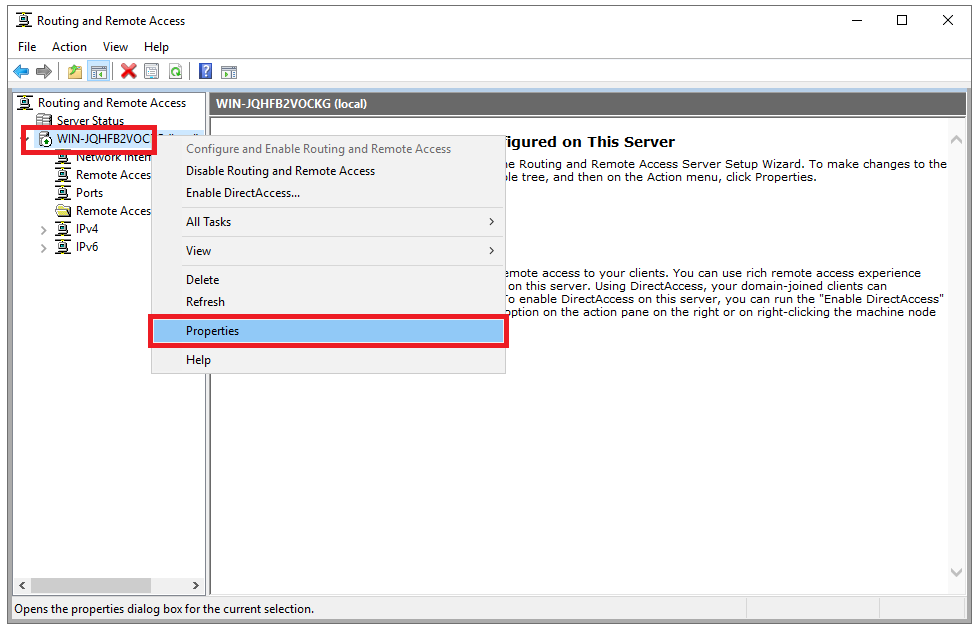

Stap 21

Je bent nu weer terug in de 'Routing and Remote Access Management Console', zie stap 17. Klik met de rechter muisknop op je VPN-server en daarna op 'Properties'.

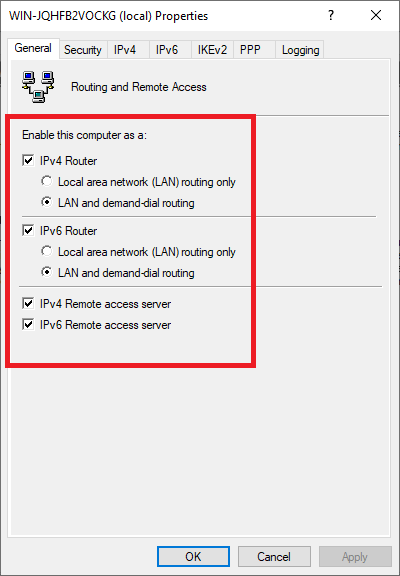

Stap 22

Vink zowel 'IPv4 Router' als 'IPv6 Router' aan en bij beide de optie 'LAN and demand-dial routing' en de opties 'IPv4 Remote access server' en 'IPv6 Remote access server'.

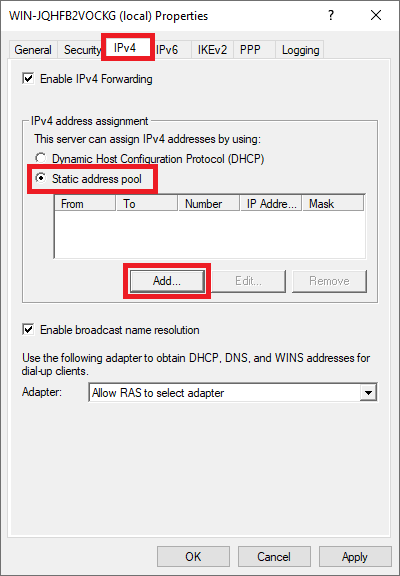

Klik daarna op de tab 'IPv4' en selecteer 'Static address pool' > 'Add'.

Stap 23

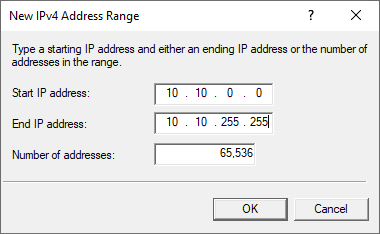

Geef de IP-range op voor je VPN-netwerk, bijvoorbeeld van 10.10.0.0 tot 10.10.255.255 en klik op 'OK' (een kleinere range kan uiteraard ook, zoals bijvoorbeeld 10.10.10.0 tot 10.10.10.255).

Stap 24

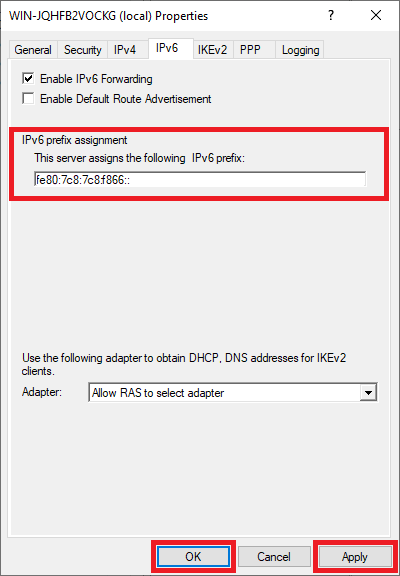

Je keert nu terug naar het scherm uit de vorige stap. Klik nu op het tabblad 'IPv6' en geef een IPv6 prefix assignment op, bijvoorbeeld fe80:7c8:7c8:f866::

Klik daarna op 'Apply' en 'OK' om de wijzigingen toe te passen.

Waarschijnlijk krijg je nu een melding dat RRAS (Routing and Remote Access) moet herstarten. Geef hiervoor toestemming en ga na het herstarten verder met de volgende stap.

Stap 25

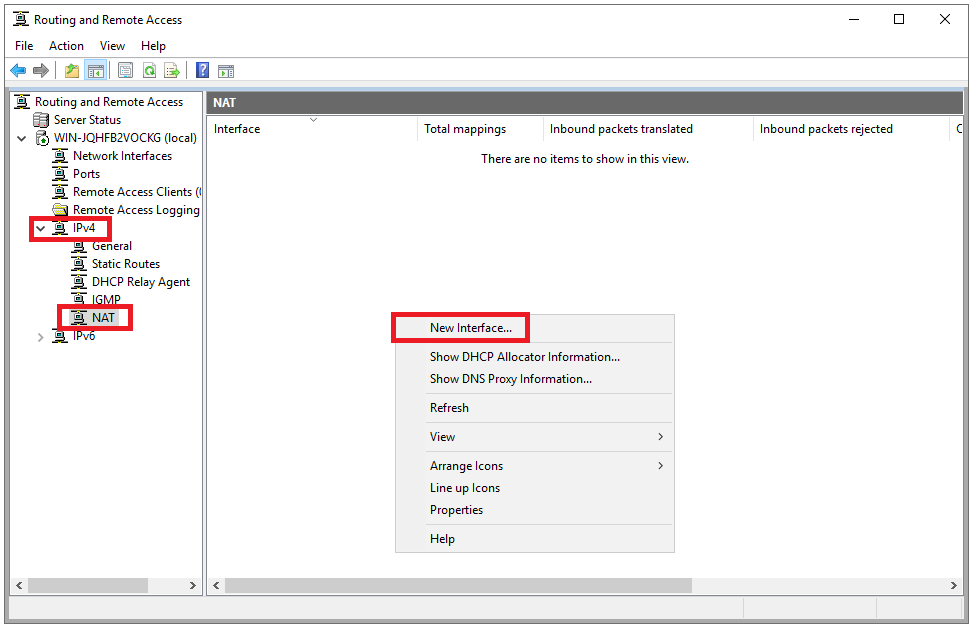

Klap 'IPv4' uit en selecteer 'NAT'. Klik vervolgens met de rechtermuisknop op een lege plek aan de rechterkant van het scherm en selecteer 'New Interface...'

Stap 26

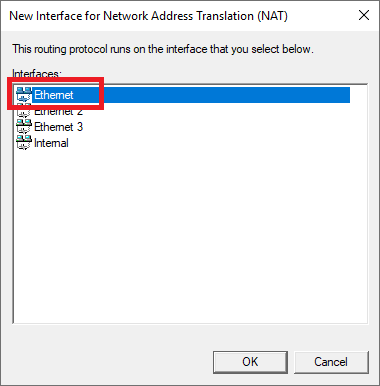

Selecteer 'Ethernet' als interface voor het routing protocol en klik op 'OK'.

Stap 27

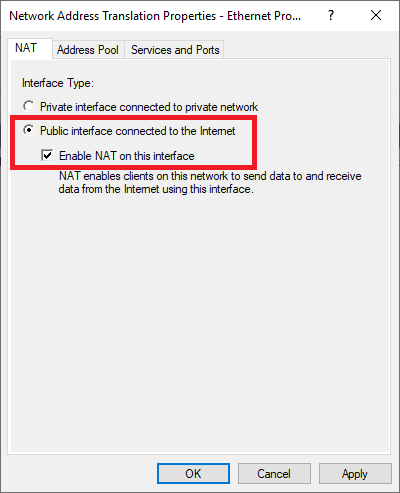

Dubbelklik op 'Ethernet' en vink 'Enable NAT on this interface' aan.

Stap 28

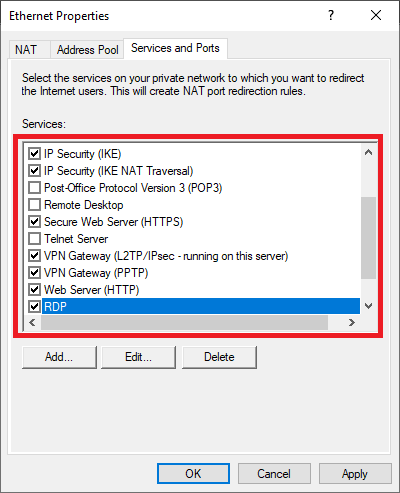

Klik op de tab 'Services and Ports' en vink een voor een de opties hieronder aan. Wanneer je ze aanklikt zal een pop-up verschijnen met informatie over de service. Pas daarbij bij allen de 'Private address' waarde aan naar 127.0.0.1

- IP Security (IKE)

- IP Security (IKE NAT traversal)

- Remote Desktop

- Secure Web Server (HTTPS)

- VPN Gateway (L2TP/IPsec - running on this server)

- VPN Gateway (PPTP)

- Web Server (HTTP)

Gebruik je een aangepaste poort voor Remote Desktop? klik dan op 'Add' en voeg een TCP regel toe voor de juiste poort en gebruik ook daarvoor 127.0.0.1 als Private address.

Klik tot slot op 'Apply' en 'OK'.

Stap 29

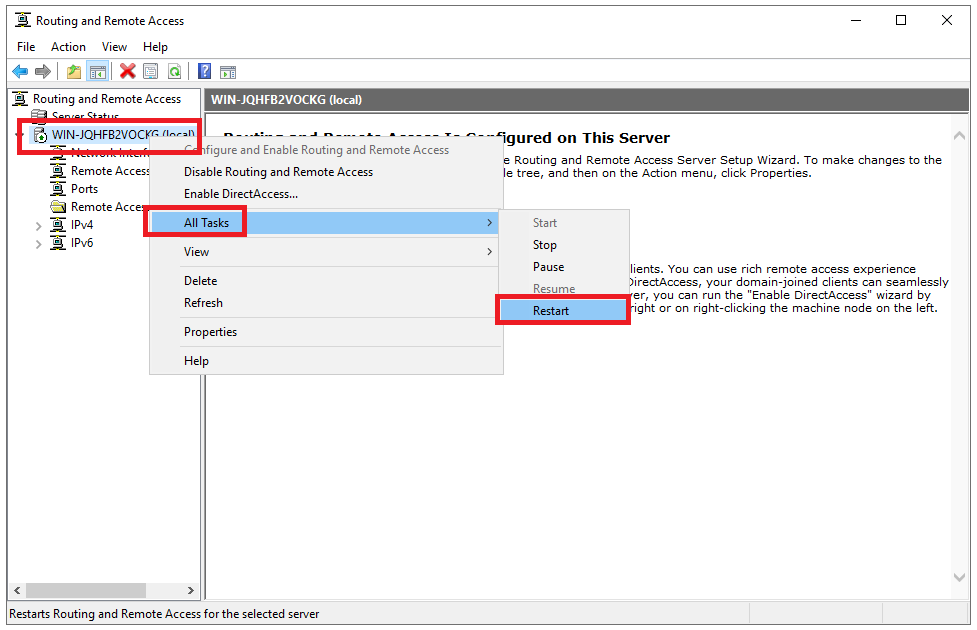

Je zou nu een melding moeten krijgen dat RRAS moet herstarten. Zo niet, klik dan in de 'Routing and Remote Access console' met de rechtermuisknop op je VPN-server > all tasks > restart om de wijzigingen te verwerken.

Je VPN-server is nu klaar om VPN-verbindingen aan te nemen. Top! maar hoe nu verder? In de volgende paragrafen leggen wij uit hoe je gebruikers autoriseert, verbinding maakt met je VPN-server en waar je het voor kunt inzetten.

Gebruikers autoriseren voor verbindingen met je VPN-server

Stap 1

Voor een gebruiker kan verbinden met je VPN-server, moet die gebruiker geautoriseerd zijn voor Remote Access.

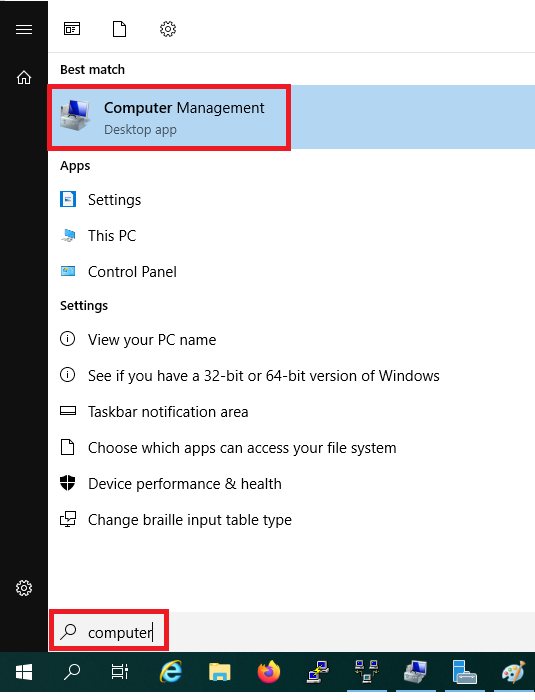

Gebruik je geen Active Directory? Klik dan op de Windows-startknop, zoek op 'computer' en klik op 'Computer Management' in de resultaten.

Gebruik je wel een Active Directory? Klik dan op de Windows-startknop, zoek op 'group' en klik op 'Group Policy Management' in de resultaten.

Stap 2

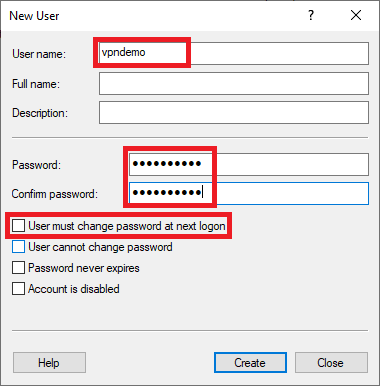

Je bent vrij om voor je VPN-verbinding een nieuwe gebruiker aan te maken, of een bestaande te gebruiken. Klik achtereenvolgens op 'Local Users and Groups' > 'Users'.

- Bestaande gebruiker: Klik op de naam van de gebruiker

- Nieuwe gebruiker: Klik met de rechter muisknop op een leeg stuk en daarna op 'New User'. Geef de naam van de nieuwe gebruiker op, zet optioneel 'User must change password at next logon' uit, en geef een wachtwoord op.

Sluit na het aanmaken van de nieuwe gebruiker het 'New User'-scherm en dubbelklik op de naam van het account.

Stap 3

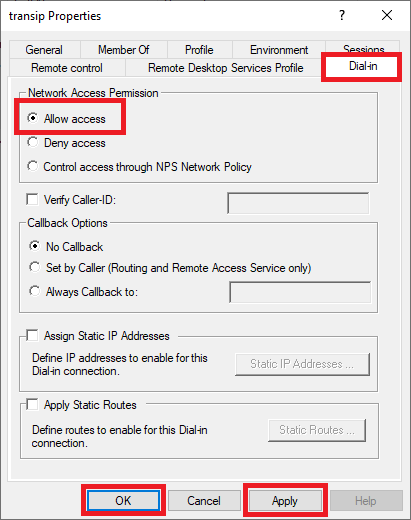

Klik op het tabblad 'Dial-in', vink onder 'Network Access Permission' de optie 'Allow access' aan en klik tot slot op 'Apply' en 'OK' om je wijzigingen te bevestigen.

That's it! Je kunt nu verbinding maken met je VPN-server. Hoe dit werkt leggen wij uit in de volgende paragraaf.

Verbinden met je VPN-netwerk

- Deze handleiding gaat uit van een Windows-computer / laptop. Voor MacOS kun je deze handleiding van Apple gebruiken. Voor het verbinden met je VPN-server geef je het IP-adres van je VPS op en als VPN-type 'SSTP'.

- De stappen doorloop je eenmalig per computer. Enkel de laatste stap heb je daarna nodig om voortaan met je VPN-server te verbinden.

Stap 1

Nu je VPN-server klaar is en je gebruiker geautoriseert is, is het tijd om te verbinden met je VPN-server. Eerst voeg je hiervoor eenmalig de VPN-verbinding toe op je (client) computer/laptop.

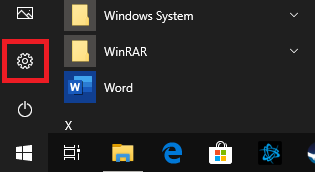

Klik op de Windows Start-knop en het Settings-icoon.

Stap 2

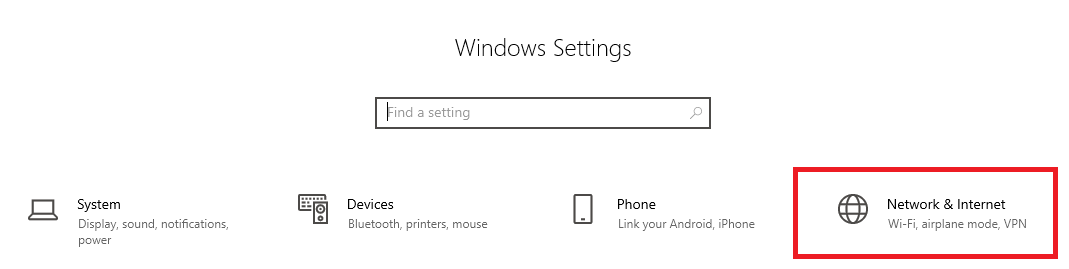

Klik vervolgens op 'Network & Internet'.

Stap 3

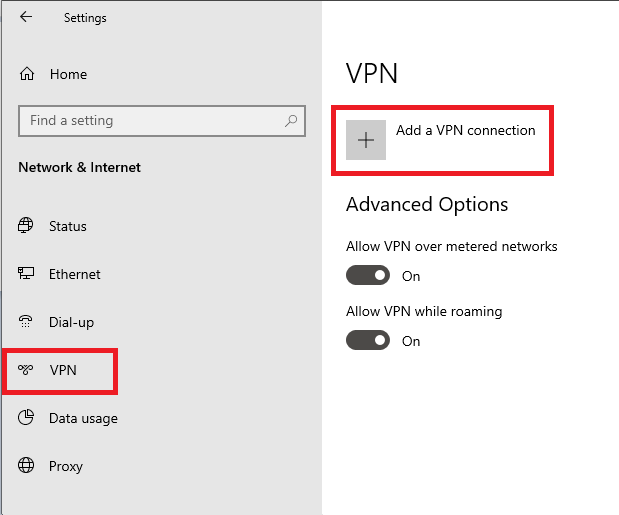

Klink aan de linkerkant op 'VPN' en daarna op 'Add a VPN connection'.

Stap 4

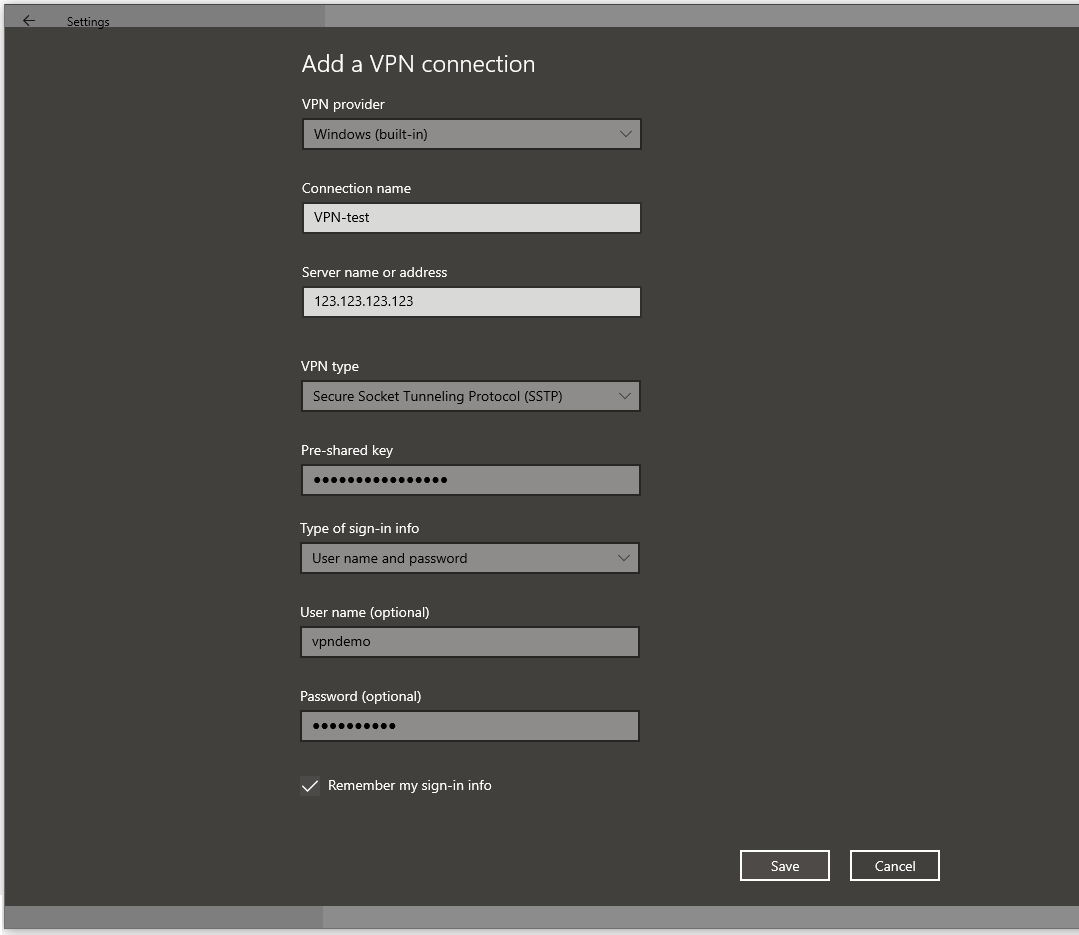

Vul de gegevens in op het 'Add a VPN connection'-scherm dat verschijnt. Let daarbij op het volgende:

- Selecteer 'Windows (built-in)' als VPN-provider

- Gebruik als 'Server name or address' het IPv4-adres van je server, of een domeinnaam die naar je VPS verwijst.

- Kies als VPN type: 'Secure Socket Tunneling Protocol (SSTP)'.

Stap 5

Al je internetverkeer gaat standaard over de VPN en gebruikt de default gateway van de VPN-server. Dit betekent dat als je op je client computer in een browser navigeert, je de verbinding van je VPS gebruikt.

Wij gaan ervan uit in deze handleiding dat voor je reguliere internetverkeer je graag je eigen verbinding wil gebruiken (bijvoorbeeld in verband met snelheid en de dataverkeer limiet van je VPS). Dit bereik je door je eigen verbinding als default gateway in te stellen voor je VPN als volgt:

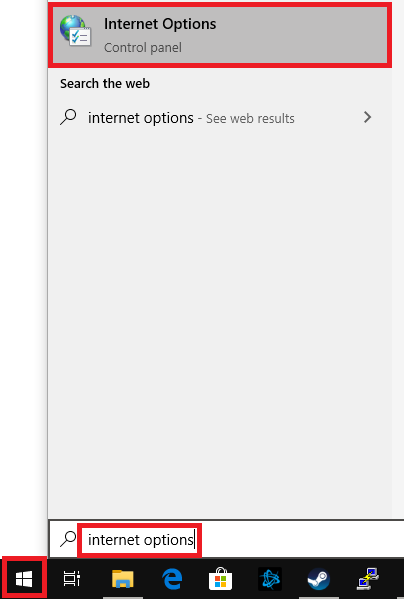

Klik op de Windows Start-knop, type 'Internet Options' en klik op het bovenste resultaat.

Stap 6

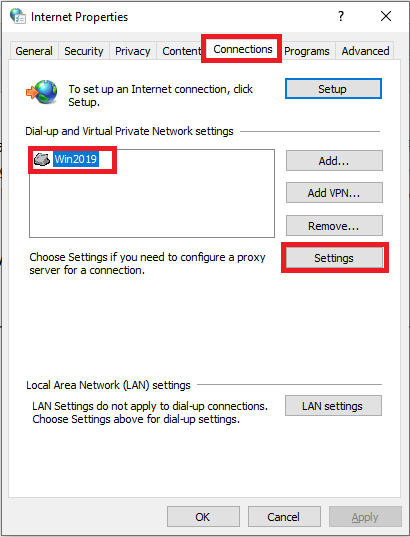

Ga naar het tabblad 'Connections', selecteer je VPN-verbinding en klik op 'Settings'.

Stap 7

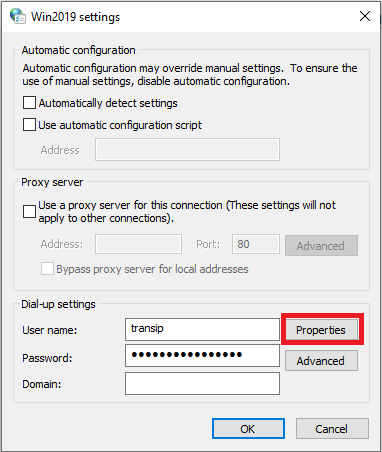

Klik in het venster dat verschijnt op 'Properties'.

Stap 8

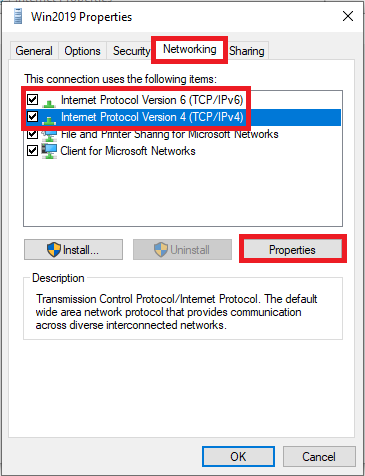

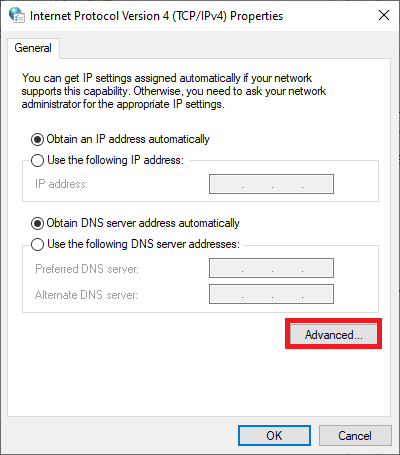

Ga naar het tabblad 'Networking' en selecteer 'Internet Protocol Version 4 (TCP/IPv4)', gevolgd door 'Properties'.

Stap 9

Klik op 'Advanced'.

Stap 10

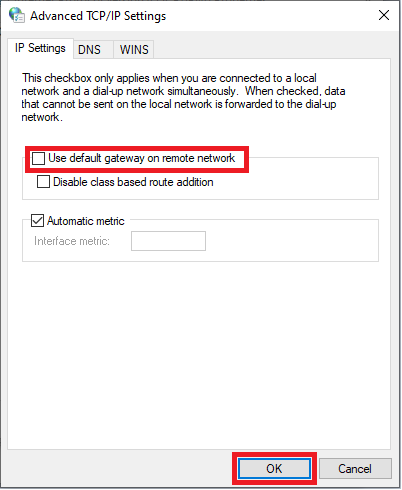

Verwijder het vinkje achter 'Use default gateway on remote network' en klik op 'OK'.

Je keert nu terug bij het venster uit stap 9. Klik ook daar op 'OK' en herhaal nu stap 8 t/m 10, maar dan voor 'Internet Protocol Version 6 (TCP/IPv6)'.

Klik daarna bij ieder scherm waar je terugkeert op 'OK' tot je terugkeert bij het scherm 'Internet Properties' uit stap 6 en klik daar op 'Apply' en 'OK'.

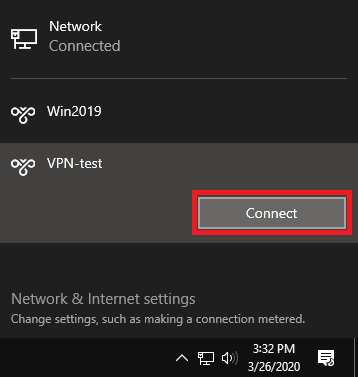

Stap 11

Klik tot slot onderaan rechts van je scherm op het netwerk-icoon en klik op de naam van je VPN-verbinding, gevolgd door 'Connect'. Vanaf nu is dit de enige stap die je hoeft te doorlopen om opnieuw te verbinden met je VPN-server.

Use Cases

Nu je VPN-verbinding werkt, vraag je je misschien af wat je er eigenlijk mee kunt. Een VPN-verbinding is krachtig in combinatie met een firewall. Je kunt namelijk in de meeste firewall software, bijvoorbeeld in Windows Defender Firewall with Advanced Security een scope voor een regel instellen, zie bijvoorbeeld onze handleiding over het veranderen van de Remote Desktop-poort.

Door in de scope van je firewall regel enkel als Remote IP address de range, of specifieke adressen van je VPN-verbinding toe te staan, beperk je de toegang tot de bijbehorende service tot die IP-adressen. Enkele voorbeelden van toepassingen zijn:

- Toegang tot de Remote Desktop poort beperken tot de IP-range van je VPN-netwerk (10.10.0.0/24 bijvoorbeeld).

- Toegang tot een website die je op een server in jouw VPN netwerk host beperken. Dit is bijvoorbeeld handig voor een intern administratiesysteem dat bereikbaar is via een webinterface/website. Je bereikt dit door op de server die je website host toegang tot poort 80 en 443 te beperken tot de IP-range van je VPN-netwerk.

- Toegang tot een SMB-server beperken door op de SMB-server toegang tot poort 445 te beperken tot de IP-range van je VPN-netwerk.

Dat brengt ons aan het eind van deze handleiding voor het opzetten van een VPN-server in Windows Server 2019.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.

Wil je dit artikel met andere gebruikers bespreken, laat dan vooral een bericht achter onder 'Reacties'.

@oosthoekict, op dit moment nog niet, maar we kunnen hier aankomend jaar zeker naar kijken. Krijg je misschien een foutmelding en zo ja, zou je die kunnen doorsturen?