Wanneer je een Windows netwerk gebruikt met een pfSense firewall, wil je allicht de authenticatie van pfSense admins en VPN gebruikers via een Active Directory verzorgen (via het LDAP protocol). Om dit te kunnen doen, zijn er een aantal stappen vereist op zowel je Domain Controller als pfSense server. In deze handleiding zetten we die stappen op een rijtje.

Voor deze handleiding is minimaal een private network met daarin opgenomen een Windows Server die geconfigureerd is als Active Directory Domain Controller en een pfSense-firewall nodig.

Stap 1

Verbind met je DC via Remote Desktop of de VPS-console.

Voor de communicatie met een Domain Controller (DC) gebruikt Windows het LDAP-protocol. Dit protocol kan misbruikt worden in (D)DoS-aanvallen. Wij monitoren daarom ons netwerk op publiekelijk toegankelijke LDAP-servers en blokkeren indien nodig de LDAP-poort.

Als je de LDAP-poort (UDP) op je DC al hebt beveiligd zodat enkel servers op je private network daarmee kunnen verbinden, ga dan verder met stap 5.

Stap 2

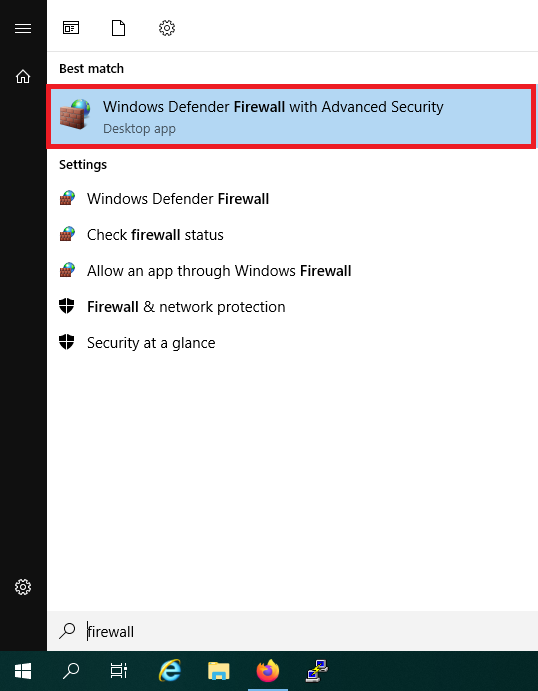

Klik op de startknop en gebruik de zoekterm 'Firewall'. Je kunt als alternatief ook in de Server Manager onder 'Tools' de firewall terugvinden. Klik in de zoekresultaten op 'Windows Firewall with Advanced Security'.

Stap 3

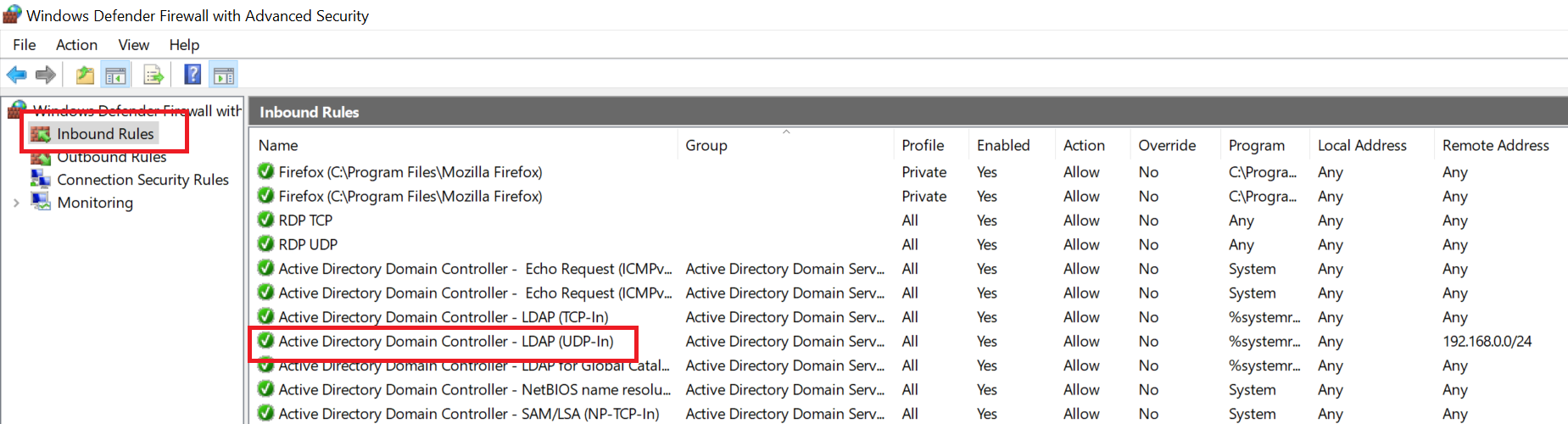

Klik op 'Inbound Rules'. Zeer waarschijnlijk heb je al twee LDAP-regels in dit overzicht staan met de naam 'Active Directory Domain Controller - LDAP' voor TCP-In en UDP-In, of heb je al een eigen LDAP-regel gemaakt.

Dubbelklik nu op de LDAP-regel voor UDP-verkeer.

Stap 4

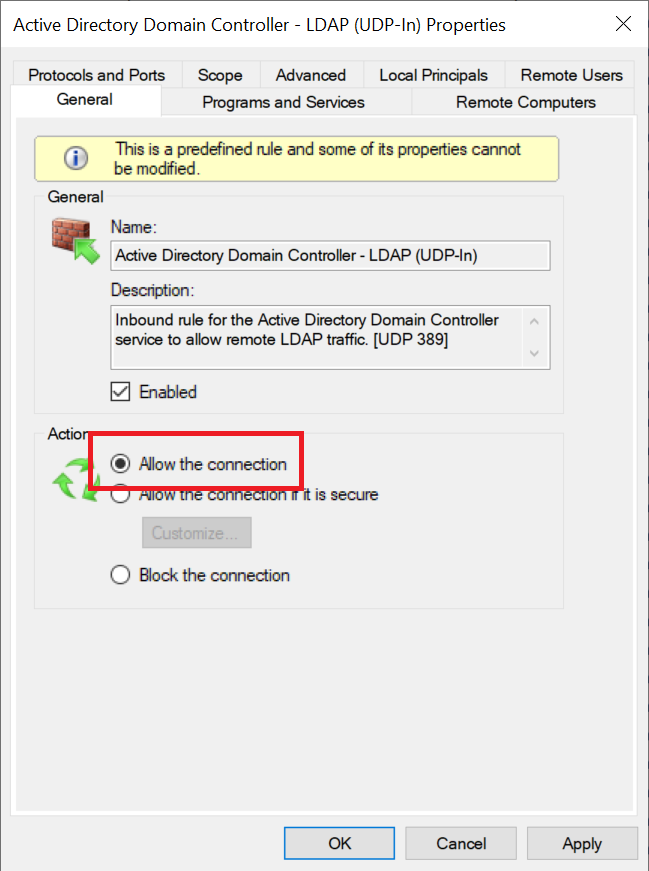

Controleer eerst in het tabblad 'General' dat de optie 'Allow the connection' is geselecteerd.

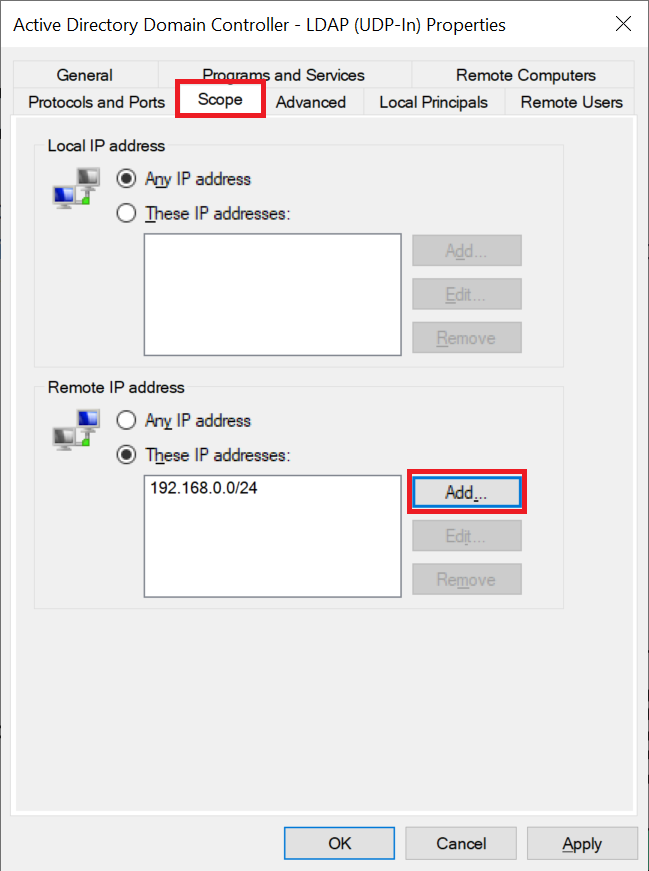

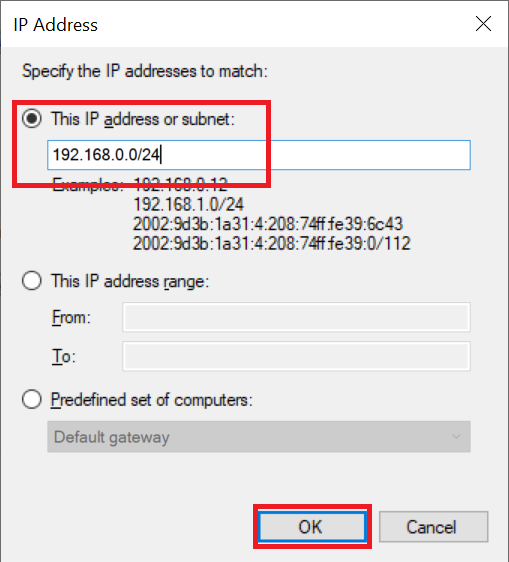

Klik vervolgens op het tabblad 'Scope' en vervolgens onder 'Remote IP address' op 'Add'.

Geef het subnet (je IP-range) op dat je gebruikt voor je private network (zie deze handleiding), bijvoorbeeld 192.169.0.0/24 en klik op 'OK'.

Klik op 'Apply' en 'OK' om de wijzigingen toe te passen en het venster te sluiten.

Vervolgens maken we de benodigde groep aan in de Active Directory.

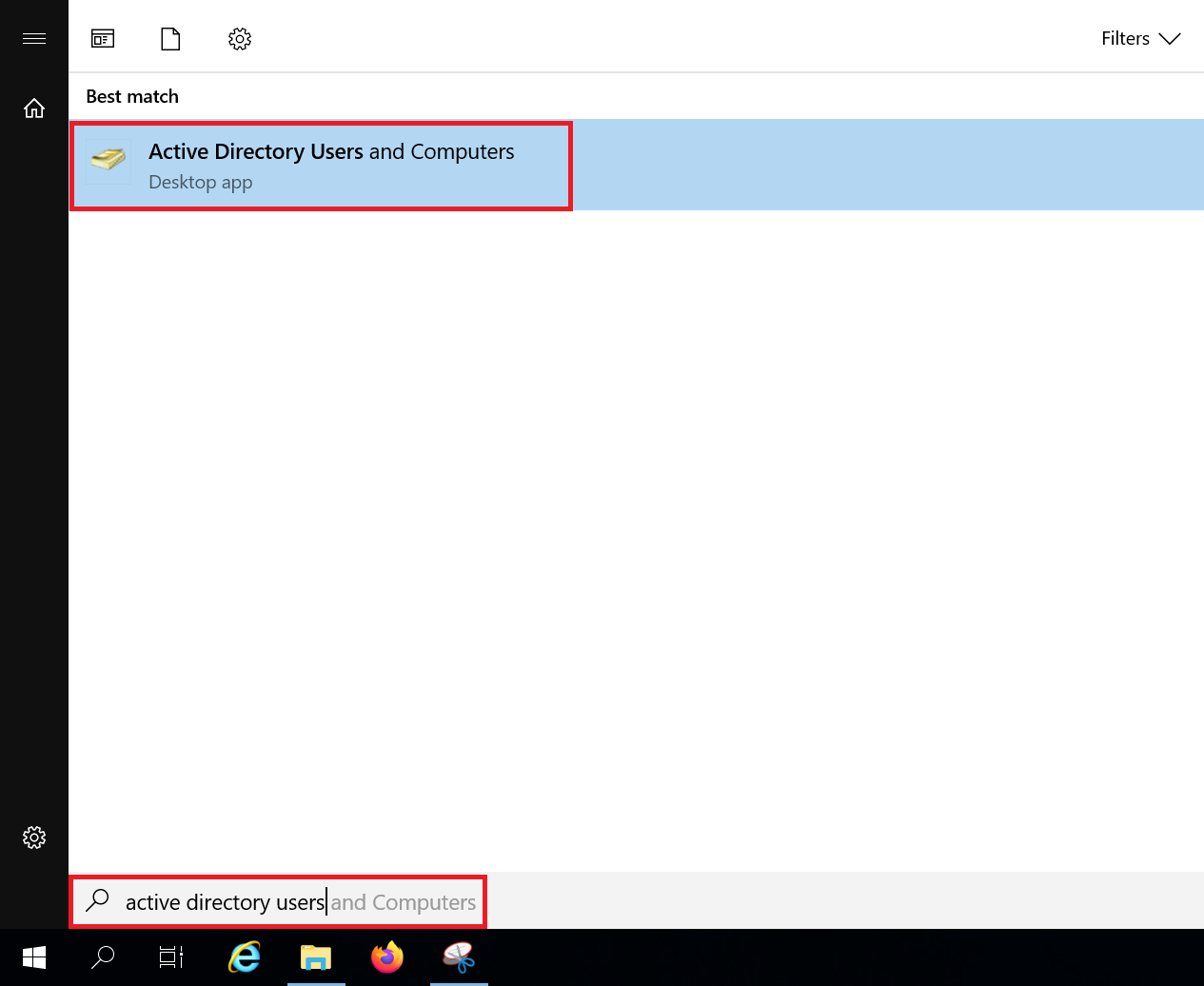

Klik op de Windows Start-knop, type 'Active Directory Users and Computers' en klik op het resultaat.

Stap 6

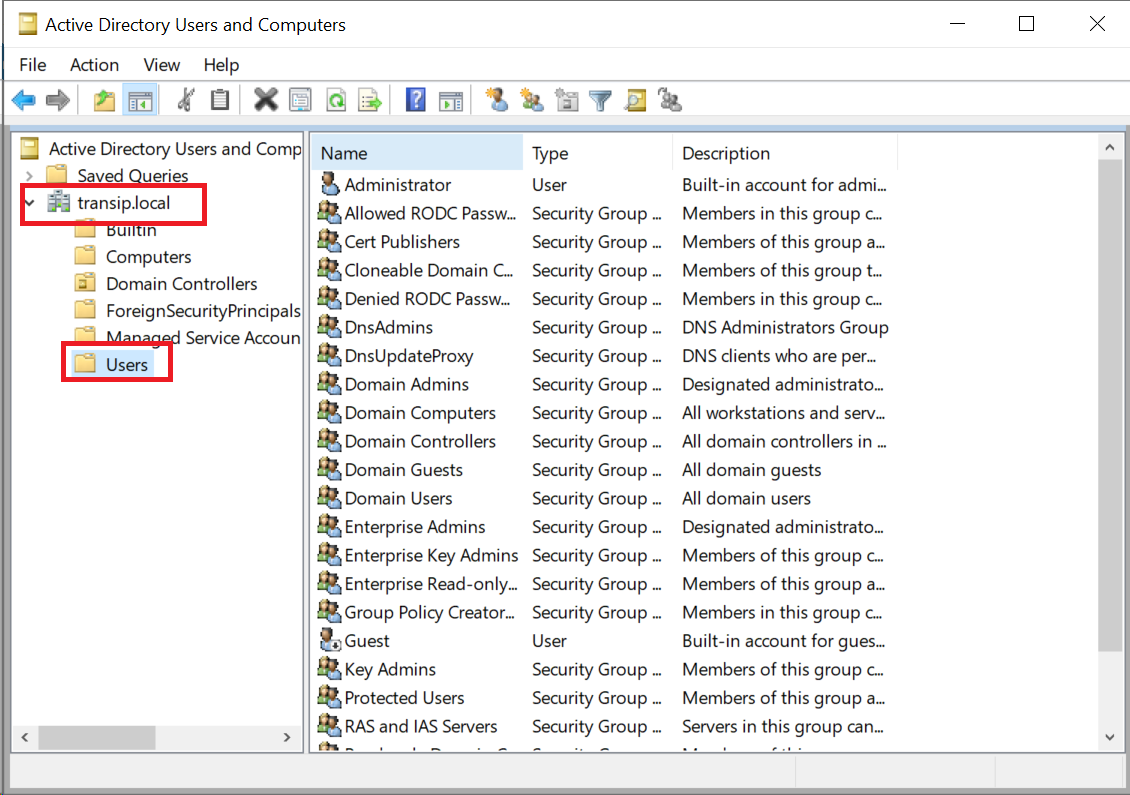

Klik op de naam van je domein en vervolgens op 'Users'.

Stap 7

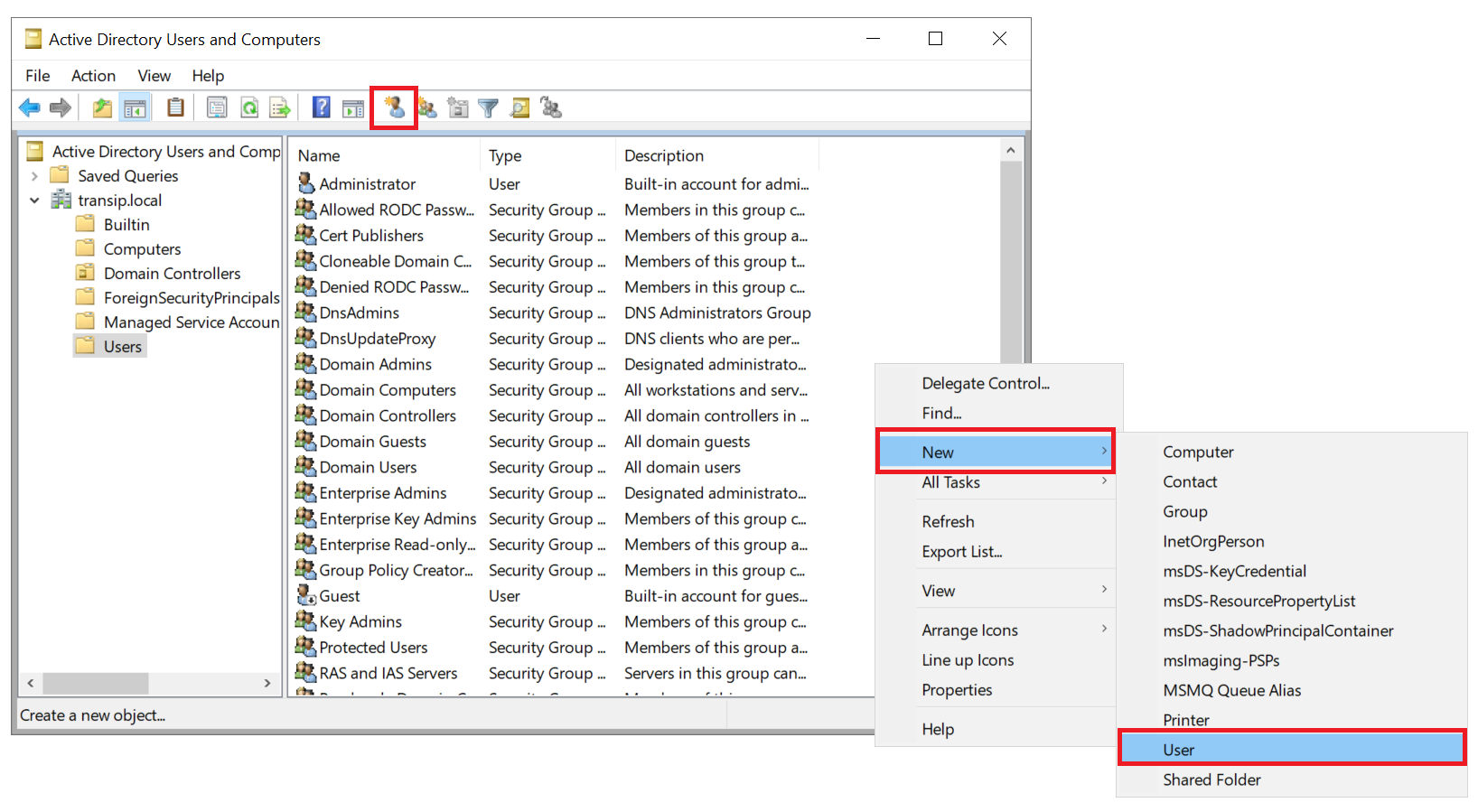

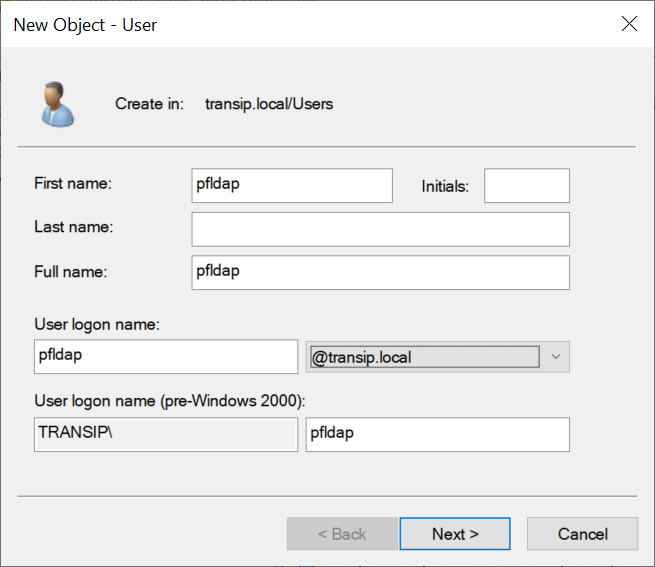

Klik in de lijst met gebruikers met de rechtermuisknop op een lege plek en selecteer 'New' > 'User', of gebruik het snelkoppelingsicoontje bovenaan het venster.

Stap 8

Geef de nieuwe gebruiker een herkenbare naam zoals pfbind of pfldap. Dit account gebruiken we voor de communicatie met de Active Directory database (in pfSense is dit de Bind gebruiker).

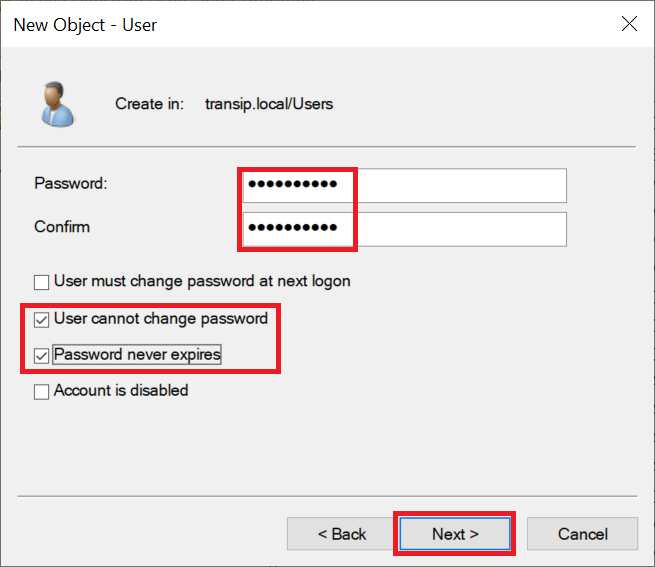

Stap 9

Geef een wachtwoord op en klik op 'Next'.

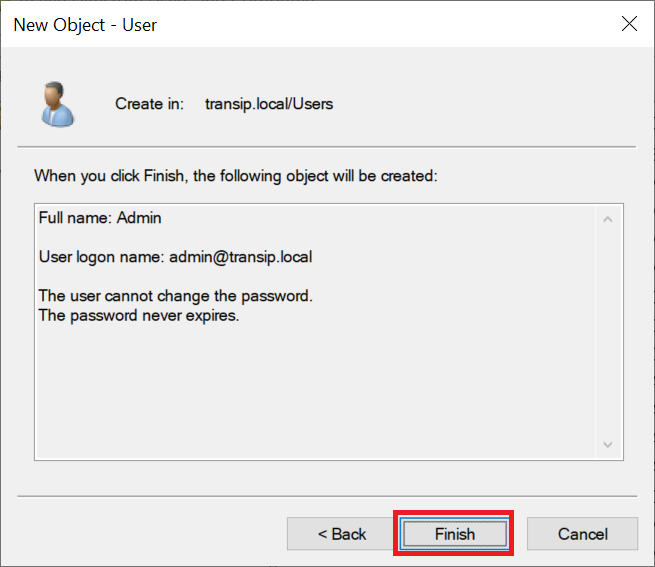

Stap 10

Klik op 'Finish' om de wizard te sluiten.

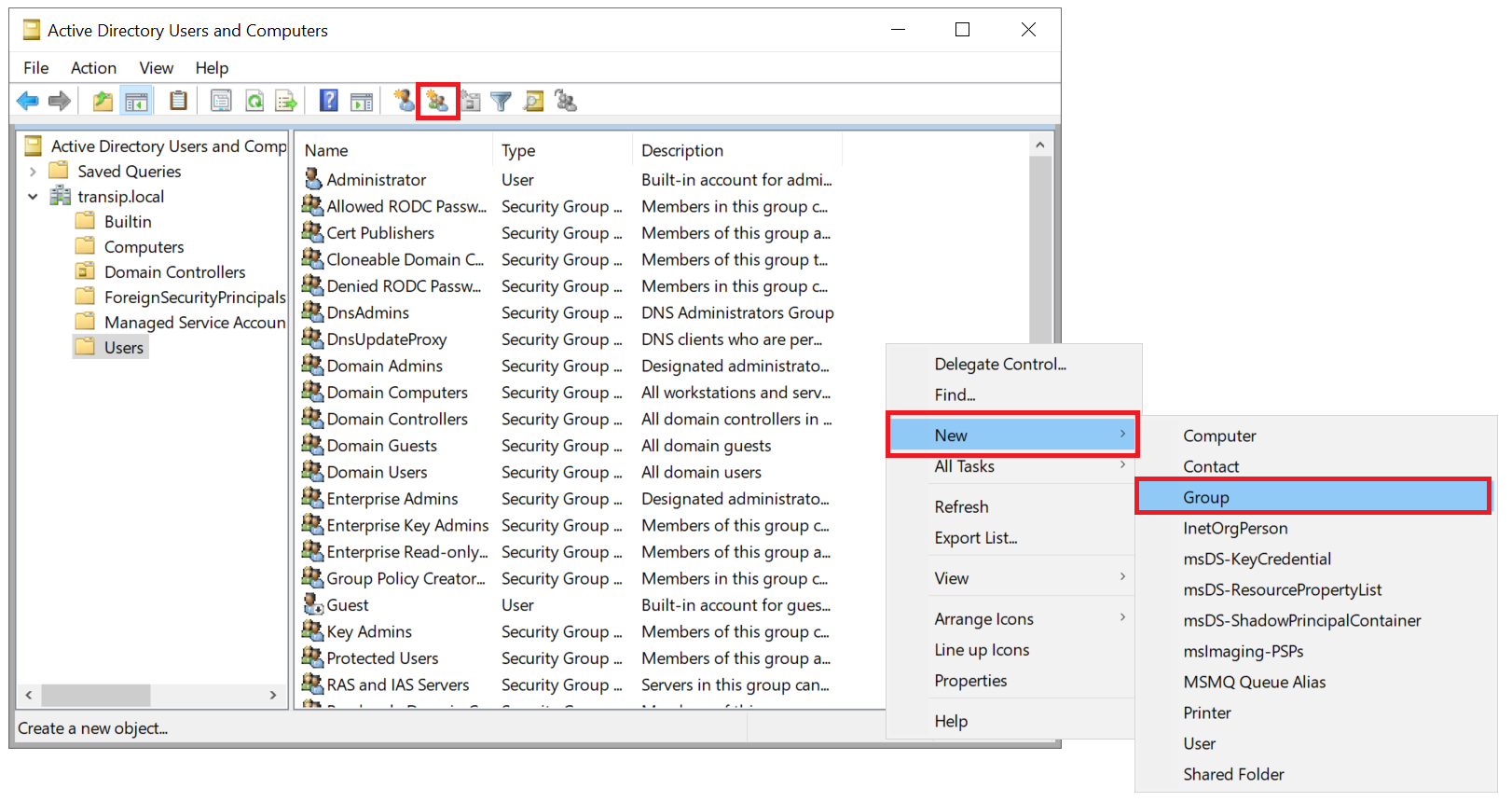

Stap 11

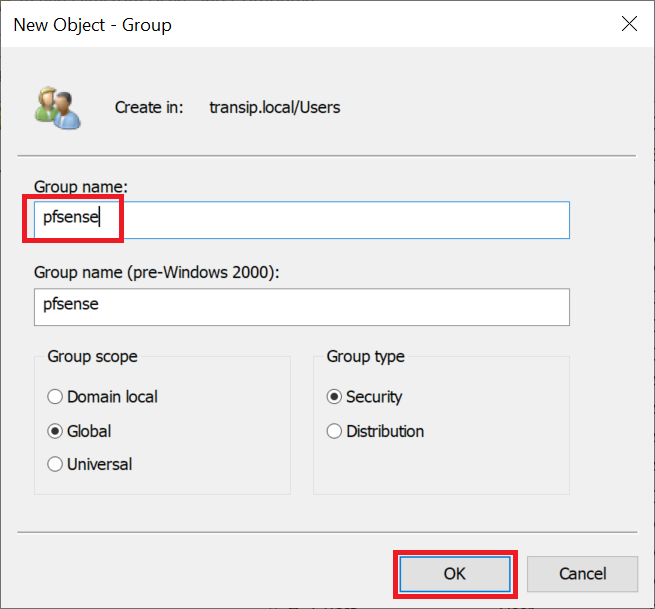

Klik in de lijst met gebruikers met de rechtermuisknop op een lege plek en selecteer 'New' > 'Group', of gebruik het snelkoppelingsicoontje bovenaan het venster om een nieuwe groep aan te maken.

Stap 12

Geef de groep een naam, bijvoorbeeld 'pfsense' of 'pfsense admin' voor een groep waarin pfSense admins zijn opgenomen, of 'pfsense vpn' voor een groep OpenVPN-gebruikers.

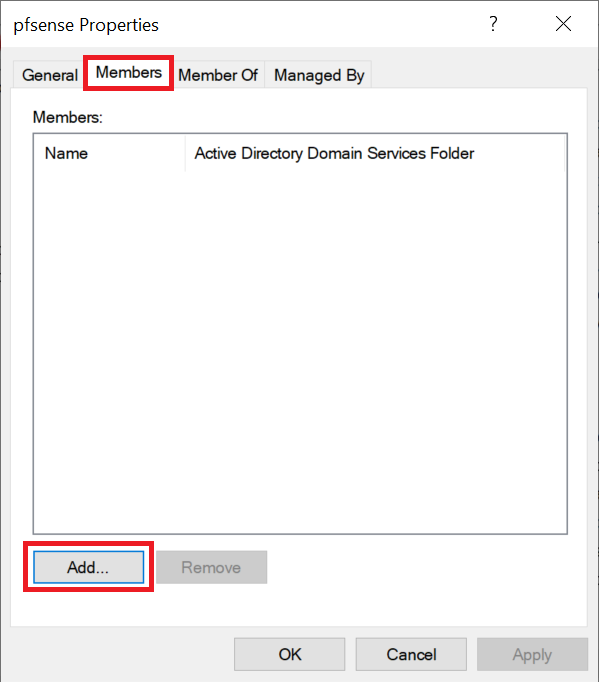

Stap 13

Dubbelklik in de ADUC-tool op de naam van de zojuist aangemaakte groep en klik op het tabblad 'Members' en vervolgens op 'Add'.

Zoek nu op de naam van een gebruiker die je aan deze groep wil toevoegen en herhaal deze stap tot alle gewenste gebruikers zijn toegevoegd aan de groep.

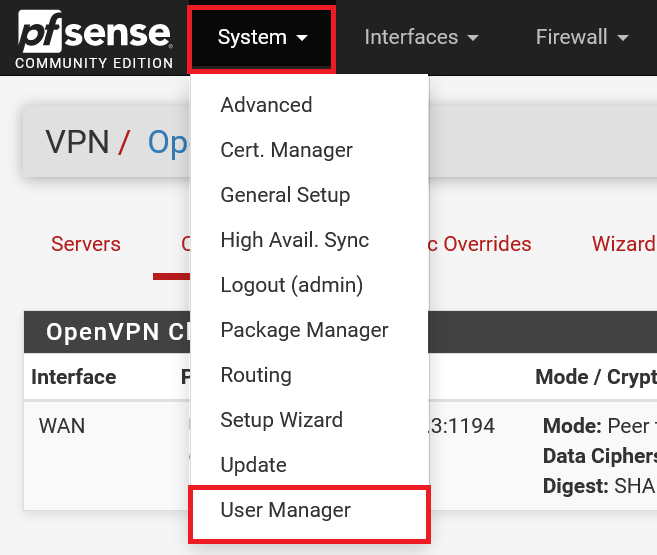

Stap 14

Log nu in op de pfSense webinterface als admin en klik op in het bovenste menu nu op 'System' > 'User Mamager'.

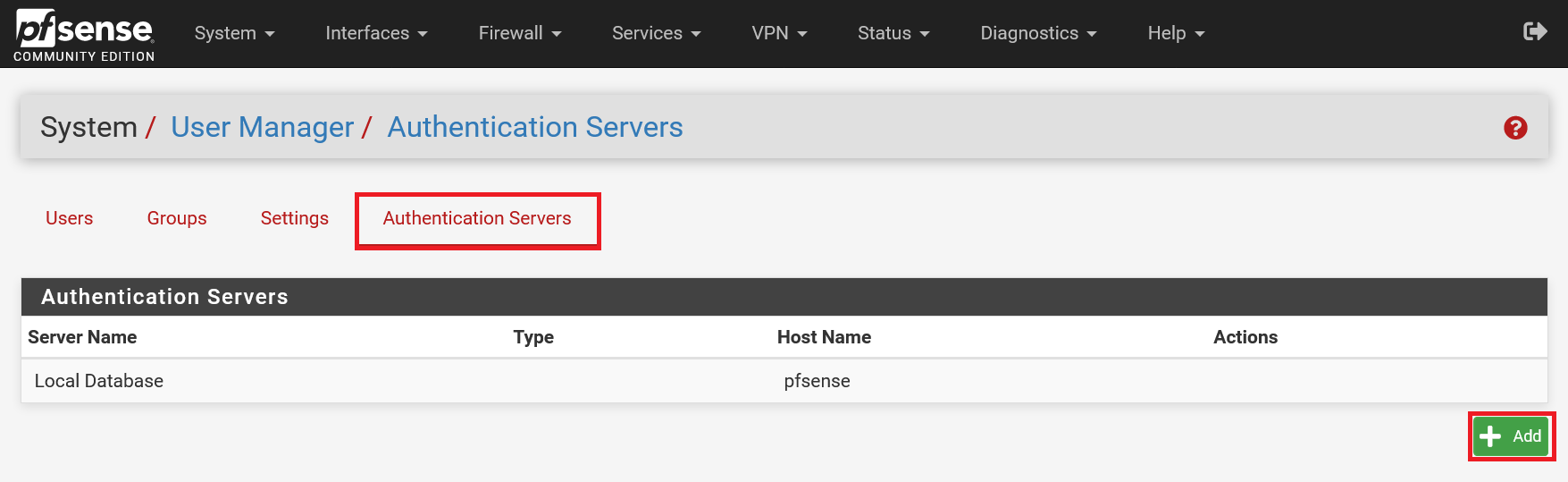

Stap 15

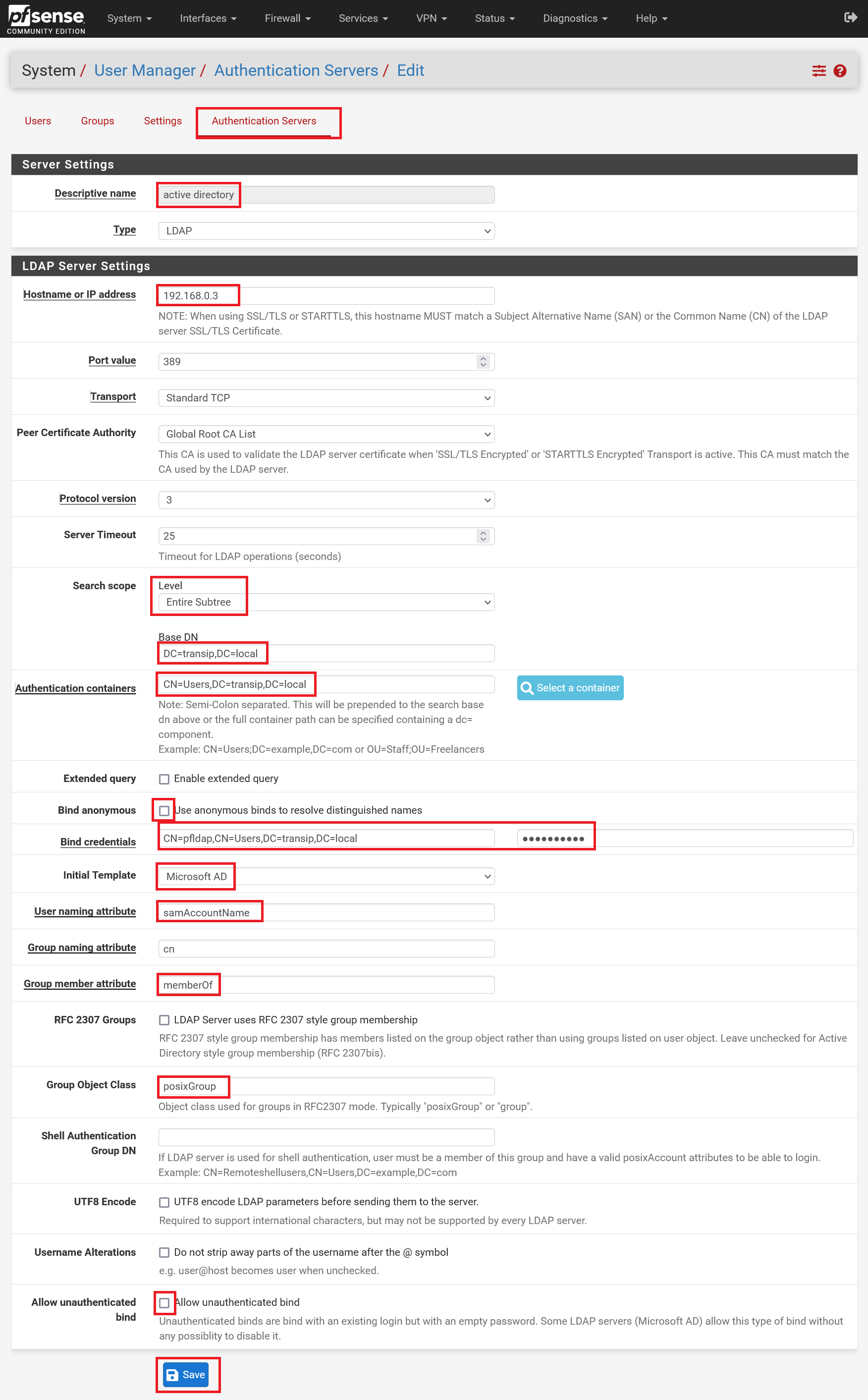

Klik op het tabblad 'Authentication Servers' en vervolgens op 'Add'.

Stap 16

Vul het formulier in zoals in het voorbeeld hieronder en gebruik bij de volgende punten je eigen gegevens:

- Hostname or IP address: Het IP-adres of de subdomeinnaam van je Domain Controller.

- Base DN: De domeinnaam van je Windows-domein, zoals je die hebt ingesteld in stap 13 van onze Active Directory tutorial. De domeinnaam splits je op door voor ieder onderdeel DC= te plaatsen. Voor het domein transip.local wordt dit bijvoorbeeld DC=transip,DC=local (geen spaties!).

- Authentication Containers: De naam van de map in je active directory waar je gebruikers en groepen toevoegt met de toevoeging CN= (eigenlijk altijd 'CN=Users') in combinatie met je Base DN (zie vorig punt), bijvoorbeeld CN=Users,DC=transip,DC=local

- Bind credentials: De toevoeging CN= met de naam van de Bind-gebruiker uit stap 7 en verder van deze handleiding, samen met de Authentication Containers, bijvoorbeeld CN=pfldap,CN=Users,DC=transip,DC=local

Daarmee zijn we aan het eind gekomen van deze handleiding over het configureren van een LDAP server in pfSense.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.

Wil je dit artikel met andere gebruikers bespreken, laat dan vooral een bericht achter onder 'Reacties'.